Если вам нужно настроить определенные параметры операционной системы Windows, может понадобиться редактор локальной групповой политики. Его можно найти как в ранних версиях операционной системы Windows, так и в Windows 10. А вот как это сделать, мы расскажем вам в этой статье. Заранее забегая вперед, отметим, что способов сразу несколько.

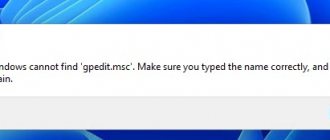

Важно! Способы запуска редактора не работают для Windows 10 Home — в ней есть определенные ограничения, из-за которых вызвать редактор нельзя.

С помощью командной строки

Начнем с командной строки. Наведите курсор на кнопку «Пуск», после чего нажмите на правую клавишу мыши — появится меню. В этом меню достаточно один раз кликнуть ЛКМ по строке «Командная строка».

Подсказка: то же самое меню можно вызвать, нажав на клавиши Win+X на клавиатуре.

Командная строка открыта, вам нужно ввести команду gpedit.msc и нажать клавишу Enter.

Редактор запущен.

Окно «Выполнить»

Нужно вызвать окно «Выполнить». Для этого можно, к примеру, нажать Win+R на клавиатуре.

Появится окно «Выполнить». Укажите команду gpedit.msc и нажмите ОК.

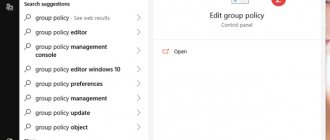

Кнопка поиска

Нажимаете на кнопку поиска, что рядом с иконкой «Пуск».

В поиске пишете изменение групповой политики или только часть фразы. Видите одноименное приложение, кликаете по нему для запуска.

Тот же эффект будет, если ввести команду gpedit.msc в строку поиска.

Решение распространённых проблем при запуске gpedit msc

Если при попытке запуска gpedit появляется сообщение об ошибке вида «Не удалось создать оснастку», то это в большинстве случаев указывает на то, что приложению не предоставлены необходимые права на создание временных файлов. Это устранить можно следующим образом:

- Перейти в системный диск

- Далее — в папку Windows

- Затем в «Temp».

- Через контекстное меню создать папку gpedit (именно с маленькой буквы).

- Если после этого ошибка повторяется, то нужно с вышеуказанного сайта скачать файл gpedit-temp-files-x86x64.

- Если по каким-либо причинам не удаётся gpedit msc скачать и дополнительные файлы, то на вышеуказанном сайте есть альтернативные ссылки для загрузки.

- Далее — разархивировать архив и поместить файлы в папку gpedit (в «Temp», созданную пользователем).

Компьютер (проводник)

Для запуска редактора групповой политики можно использовать проводник или компьютер.

Найдите на рабочем столе значок «Компьютер» и кликните по нему два раза левой клавишей мыши.

В адресной строке укажите адрес C:\Windows\System32\gpedit.msc, где диск C — диск, на котором установлена операционная система. Нажмите клавишу Enter на клавиатуре.

Редактор будет запущен.

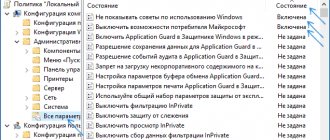

Как работать с редактором локальной групповой политики

Редактор локальной групповой политики разделен на две панели: левая панель содержит параметры локальной групповой политики , отображаемые в категориях, а правая панель — содержимое активной категории. Политики локальных групп подразделяются на два больших раздела:

- Конфигурация компьютера — содержит параметры локальной групповой политики , которые управляют политиками, которые применяются ко всему компьютеру, независимо от того, вошли ли пользователи или пользователи.

- Конфигурация пользователя — содержит параметры локальной групповой политики , которые контролируют пользовательские политики. Эти политики применяются к пользователям, а не ко всему компьютеру. Хотя это выходит за рамки данного руководства, вы должны знать, что пользовательские политики применяются для пользователей независимо от того, с какого компьютера из вашей сети они входят в систему.

Категории «Конфигурация компьютера» и «Конфигурация пользователя» разделены на три раздела:

- Настройки программного обеспечения — содержит политики программного обеспечения и, по умолчанию, оно должно быть пустым.

- Настройки Windows — содержит настройки безопасности Windows. Это также место, где вы можете найти или добавить сценарии, которые должны запускаться при запуске или завершении работы Windows.

- Административные шаблоны — имеет множество настроек, которые управляют многими аспектами работы вашего компьютера. Это место, где вы можете видеть, изменять и даже применять всевозможные настройки и правила. Чтобы дать вам несколько примеров, вы можете управлять работой панели управления, сети, меню «Пуск» и панели задач, а также тем, что пользователи могут изменять при их использовании.

Консоль

Наверное, один из самых неудобных методов, но поскольку он рабочий, не рассказать о нем мы не можем.

Нажимаете на кнопку поиска и вводите команду mmc. Далее выбираете одноименное приложение.

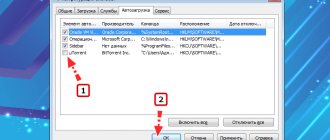

Консоль запущена. Нажимаете «Файл», затем в меню — «Добавить или удалить оснастку».

Далее выбираете «Редактор объектов групповой политики», нажимаете «Добавить» и затем — ОК.

Установка нового административного шаблона в домене Active Directory

Аналогичным образом устанавливаются новые административные шаблоны. Например, вы планируете использовать групповые политики для управления параметрами браузера Edge Chromium на компьютерах пользователей. Административные шаблоны для Edge Chromium отсутствуют как в Windows 10 2004, так и в 20H2. Вам придется вручную скачать файлы политик Edge Chromium и скопировать admx файлы в каталог PolicyDefinitions на контролере домена.

- Перейдите нас страницу Microsoft Edge for business (https://www.microsoft.com/en-us/edge/business/download);

- Выберите версию, билд и платформу Edge, которую вы хотите использовать. Нажмите кнопку Get Policy Files;

- Распакуйте файл MicrosoftEdgePolicyTemplates.cab ;

- Перейдите в каталог \MicrosoftEdgePolicyTemplates\windows\admx . Cкопируйте файлы msedge.admx, msedgeupdate.admx и каталоги с языковыми пакетами (например, ru-RU и en-US) в центральное хранилище политик на контроллере домена (\\winitpro.ru\SYSVOL\winitpro.ru\Policies\PolicyDefinitions);

- Убедитесь, что новые разделы политик для настройки параметров Microsoft Edge появились в доменном редакторе GPO.

Ранее мы показывали, как установить административные шаблоны GPO для программ из пакета Microsoft Office (Word, Excel. Outlook и т.д.).

Если у вас в компании используется несколько версий ПО, которыми вы хотите управлять через GPO, последовательно загрузите и установите на DC все admx для всех версий, начиная с самой старой (admx шаблоны для актуальной версии софта нужно устанавливать в последнюю очередь).

Создание ярлыка редактора на рабочем столе

Нажимаете на пустое место рабочего стола правой клавишей мыши, чтобы появилось меню. В нем выбираете «Создать» — «Ярлык».

Указываете адрес C:\Windows\System32\gpedit.msc, где диск C — диск, на котором установлена операционная система. Нажимаете «Далее».

Задаете имя ярлыку и нажимаете «Готово».

Иконка редактора групповой политики Windows 10 — на рабочем столе. Просто кликните два раза левой клавишей для запуска.

Можете даже изменить иконку редактора, как это сделали мы.

Погружение в шаблоны и приручение GPO Windows

В очередной статье из цикла «конспект админа» мне хотелось бы освежить в памяти несколько нюансов использования групповых политик. Заодно поразвлекаемся с созданием своих шаблонов и с автоматизацией работы с этими самыми политиками.

Я не буду рассказывать, что такое групповые политики, и остановлюсь лишь на основных моментах, которые стоит иметь в виду при работе с ними.

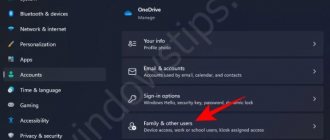

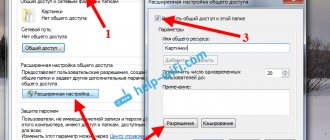

В системах Windows помимо доменных существуют и локальные групповые политики ― управлять ими можно при помощи оснастки gpedit.msc на системах редакции Professional и выше. Часто считается, что без домена можно настраивать локальные групповые политики только для всех пользователей на компьютере. Это не совсем верно ― с выходом Windows Vista появилась возможность использовать множественную локальную групповую политику или MLGPO. Этот механизм позволяет настраивать отдельные политики для разных пользователей.

Добраться до него можно через вызов консоли mmc: при добавлении оснастки «Управление объектами групповой политики» нажать кнопку «Обзор». Далее на вкладке «Пользователи» уже можно выбрать конкретного пользователя или группу «Администраторы» и «Не администраторы». К сожалению, управление для группы пользователей не реализовано.

Управление групповой политикой для отдельных пользователей.

Бывало и так, что на отдельностоящем терминальном сервере разворачивали Active Directory только для того, чтобы отдельному пользователю настроить поведение драйвера для EasyPrint. Не надо так.

При добавлении доменных групповых политик стоит помнить про порядок их применения ― политика, примененная последней, будет обладать наивысшим приоритетом (да и на собеседованиях часто спрашивают).

Итак, предположим, что у нас есть компьютер в домене и четыре групповые политики: локальная на этом компьютере; политика на подразделение, в котором находится компьютер; политика на домен и политика на лес. Порядок их применения будет следующим:

- Локальная групповая политика.

- Групповая политика сайта.

- Групповая политика домена.

- Групповая политика верхнего подразделения.

- Групповая политика дочернего подразделения.

То есть чем ближе к объекту, тем приоритетнее, за исключением локальной групповой политики. Если надо отключить применение вышестоящих политик, то ставьте блокировку наследования.

Блокировка наследования.

Любую групповую политику можно условно разделить на две конфигурации ― пользователя и компьютера. Обычно политики с настройками компьютеров назначаются на подразделение, в котором находятся компьютеры. А политики с настройками пользователей ― на пользователей.

Если надо применить настройки компьютера к подразделению с пользователями и наоборот, используют так называемое замыкание групповой политики. Например, такая настройка пригодится, когда нужно применить специфические политики к пользователям для работы на терминальных серверах.

Работа замыкания настраивается непосредственно в политике ― «Настройка компьютера ― Административные шаблоны ― Система ― Режим обработки замыкания пользовательской групповой политики». Подробнее про механизм уже писали в статье про использование Merge\Replace в GPO. Я лишь добавлю, что режим замыкания групповой политики ― тоже частый вопрос на собеседовании.

Настройка замыкания групповой политики.

Физически доменные групповые политики находятся в папке SYSVOL на контроллерах домена. Папка реплицируется между контроллерами. Каждая групповая политика выглядит как папка с именем в виде GUID.

Групповые политики домена.

Правила фильтрации, настраиваемые через редактор групповой политики, соответствуют настройкам прав NTFS на соответствующую подпапку.

Говоря о правилах фильтрации, нельзя не упомянуть обновление MS16-072, которое «сломало» групповые политики. Теперь для того чтобы работали правила фильтрации, надо добавлять к каждому фильтру правило «на чтение», но не «на применение» группе Domain Computers.

В каждой папке с групповой политикой существуют подпапки Machine и User, соответствующие настройкам пользователя и компьютера. Если углубиться в подпапки, можно легко понять структуру групповой политики:

- В корне папки находится файл GPT.ini с настройками групповой политики, такими как ее название.

- В подпапках Machine и User сидят файлы registry.pol с настройками соответствующих веток реестра.

- По пути Microsoft\Windows NT\SecEdit можно найти шаблон настроек безопасности ― GptTmpl.inf.

- В подпапке Preferences находятся предпочтения групповых политик, представляющие из себя подпапки с файлами xml.

- В подпапке Applications сидят дистрибутивы для развертывания через групповые политики.

- В папке Scripts находятся скрипты на logon\logoff для пользователя и startup\shutdown для компьютера.

- В папке Documents and Settings есть настройки перенаправления пользовательских папок.

- Наконец, в папке Adm находятся устаревшие шаблоны групповой политики.

Подробнее про структуру можно почитать в материале Group Policy Basics, поэтому перейдем сразу к шаблонам.

По сути своей административные шаблоны ― это специальные файлы с инструкциями по изменению клиентского реестра (ветки HKCU или HKLM) и настройками отображения изменяемых параметров через «Управление групповой политикой». В принципе, реестр можно менять и через «Предпочтения групповых политик». Но разница здесь не только в красивом интерфейсе.

| Способ изменения реестра | Как ведет себя при удалении политики со стандартными настройками | Можно ли изменить параметр вручную | Можно ли изменить параметр через приложение |

| Шаблоны | Параметр реестра восстанавливается на значение «по умолчанию», если настройки по умолчанию есть в шаблоне | — | — |

| Предпочтения политик | Параметр реестра не изменяется | + | + |

Сравнение предпочтения групповых политик и административных шаблонов.

Другими словами, настройка реестра через шаблоны групповых политик более строгая. Тогда как настройка через предпочтения групповых политик напоминает периодическое применение reg-файла. Конечно, предпочтения позволяют не только менять параметры реестра, но и довольно гибко настраиваются. Тем и ценны.

Это актуально при изменении ветки Policies, и настраиваемое приложение должно хранить свои настройки в реестре. Простое изменение параметров через Предпочтения и Шаблоны будет работать схожим образом, только шаблоны могут оказаться удобнее.

До появления Windows Vista\2008 в качестве шаблона групповых политик брали исключительно стандарт .adm. Будучи с простой структурой, которую было легко редактировать вручную, этот стандарт обладал и рядом недостатков:

- Для каждого языка приходилось создавать отдельный файл шаблона.

- Файл шаблона физически находился в папке с групповой политикой. При использовании одного и того же шаблона он сохранялся в каждую папку, что увеличивало занимаемое место и время репликации.

- Не поддерживались мультистроковые параметры и параметры QWORD.

На замену устаревшему стандарту появился новый. Новые шаблоны представляют собой два файла: сам шаблон, не зависимый от языка ― .admx и языковой «пакет» к нему ― файл .adml. Теперь шаблоны можно «положить» в центральное хранилище, и обращаться к нему, не плодя одинаковые файлы в папке SYSVOL.

Не обошлось без ложки дегтя ― теперь содержимое файла представляет собой популярный в индустрии формат XML. И создавать новые шаблоны в блокноте стало уже не так удобно.

Под большинство параметров, которые могут понадобиться, шаблоны уже существуют. Кроме того, многие производители приложений выпускают свои административные шаблоны. Вот несколько примеров:

- MS Office 2016.

- FireFox и Thunderbird.

- Google Chrome.

- Adobe Acrobat и Reader.

- Каталог шаблонов для различного ПО.

Если возникает необходимость разработать и внедрить свой административный шаблон, то самый простой вариант ― это создать старый файл .adm и сконвертировать его в admx специальной утилитой. Вариант посложнее ― начинать сразу с .admx.

Для начала разберем простой пример. Создадим шаблон групповой политики, который позволит нам включать и выключать отображение скрытых и системных файлов, а заодно и отображение расширений.

Сразу скажу, что это можно провернуть через «Предпочтения групповых политик» ― в параметрах панели управления ― опции папки. Но мы легких путей не ищем и заодно не хотим, чтобы параметры отображения можно было менять вручную.

За необходимые нам параметры отвечают три ключа в реестре:

- Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Hidden.

- Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\HideFileExt.

- Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\ShowSuperHidden.

Содержимое ADM-шаблона, который разберем далее, под спойлером.

CLASS USER CATEGORY !!ShowExplorer POLICY !!ShowHiddenFiles KEYNAME «Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced» EXPLAIN !!ShowHiddenFilesExplanation VALUENAME «Hidden» VALUEON NUMERIC «1» VALUEOFF NUMERIC «2» END POLICY POLICY !!ShowFileExtensions KEYNAME «Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced» EXPLAIN !!ShowFileExtensionsExplanation VALUENAME «HideFileExt» VALUEON NUMERIC «0» VALUEOFF NUMERIC «1» END POLICY POLICY !!ShowSuperHiddenFiles KEYNAME «Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced» EXPLAIN !!ShowSuperHiddenFilesExplanation VALUENAME «ShowSuperHidden» VALUEON NUMERIC «1» VALUEOFF NUMERIC «0» END POLICY END CATEGORY [strings] ShowExplorer=»Отображение файлов в проводнике» ShowHiddenFiles=»Показывать скрытые файлы» ShowHiddenFilesExplanation=»Когда эта настройка включена, проводник будет показывать скрытые файлы.» ShowSuperHiddenFiles=»Показывать системные файлы» ShowSuperHiddenFilesExplanation=»Когда эта настройка включена, проводник будет показывать системные файлы» ShowFileExtensions=»Показывать расширения файлов» ShowFileExtensionsExplanation=»Когда эта настройка включена, проводник будет показывать расширения файлов»

Разберем подробнее синтаксис файла.

- CLASS. Может принимать значение USER или MACHINE ― в зависимости от класса будет изменятся ветка реестра HKCU или HKLM соответственно.

- CATEGORY. Строка, в которой задается имя «папки» политики.

- POLICY. В строке задается название конкретной политики ― у нас таких будет три.

- KEYNAME. Путь в реестре к изменяемым параметрам.

- EXPLAIN. Отсылка к «переменной» с объяснением настройки.

- VALUENAME. Название изменяемого параметра в реестре.

- VALUEON**VALUEOFF**. Значение, которое будет принимать параметр при включении и выключении его в политике.

- [strings]. Секция со значениями переменных, которые я использовал для текстовых строк. Можно их не использовать, но тогда могут быть проблемы из-за русского языка.

Помимо задействованных опций есть и другие, например:

- EDITTEXT. Текстовое поле для ввода.

- NUMERIC. Поле для ввода цифр.

- CHECKBOX. Список, где можно отмечать параметры «галочками».

- COMBOBOX. Список с «переключателем»

- DROPDOWNLIST. Выпадающий список.

- LISTBOX. Список для ввода нескольких элементов.

Подробнее со всеми параметрами можно ознакомится в разделе MSDN ADM Format.

Установить новый шаблон не просто, а очень просто ― достаточно щелкнуть правой кнопкой мыши по пункту «Административные шаблоны», выбрать «Добавление и удаление шаблонов» и добавить наш свежесозданный шаблон.

Добавленный шаблон.

После установки шаблона он отобразится в ветке «Классические административные шаблоны».

Теперь можно сконвертировать наш шаблон в .admx с помощью утилиты faAdmxConv из ADMX Migrator.

Конвертируем шаблон.

После конвертации получившийся шаблон .admx и папку Ru-ru с файлом локализации .adml нужно скопировать в папку %Systemroot%\PolicyDefinitions для локальной политики или в папку Sysvol\PolicyDefinitions на контроллере домена.

Установленный шаблон .admx.

Полный листинг получившегося шаблона и файла локализации под спойлером.

Шаблон:

Файл локализации:

Отображение файлов в проводнике Показывать скрытые файлы Когда эта настройка включена, проводник будет показывать скрытые файлы. Показывать системные файлы Когда эта настройка включена, проводник будет показывать системные файлы Показывать расширения файлов Когда эта настройка включена, проводник будет показывать расширения файлов ADMX Migrator encountered a string that is not present in the source ADM string table. ADMX Migrator encountered a policy that does not have a supportedOn value.

Действительно, xml в новом формате читается чуть хуже, чем старый .adm. Для облегчения работы с новым форматом в поставке ADMX Migrator есть утилита faAdmxEditor.msc. Помимо этой утилиты есть и скрипты для конвертации reg-файлов в шаблоны, и сторонние платные утилиты.

Конечно же, можно обойтись без вот-этого-всего и разобраться самостоятельно ― оставлю это в качестве домашнего задания. Благо на портале MSDN есть подробное описание XML-схемы, и есть неплохие материалы с примерами в сети. Например, «Административные шаблоны групповой политики».

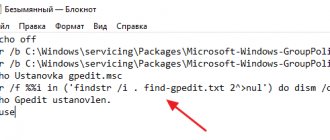

Теперь перейдем к автоматизации.

Работать с групповыми политиками из командной строки довольно тоскливо. Основных инструментов можно выделить три.

PowerShell. Есть набор командлетов для резервного копирования, восстановления и управления групповыми политиками. Создание новых политик ограничено ― можно лишь изменять реестр. Впрочем, в большинстве случаев и этого достаточно. В качестве примера создадим групповую политику, которая отключит автоматическое обновление Adobe Reader DC.

За отключение автоматического обновления отвечает ключ реестра bUpdater в ветке [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Adobe\Acrobat Reader\DC\FeatureLockDown]. Установив параметр в 0, мы отключим опцию.

Создание групповой политики на PowerShell будет выглядеть так:

Import-module -Name GroupPolicy Write-Host «Создаем новый объект политики с именем Adobe_Reader_disable_autoupdate» New-GPO -Name Adobe_Reader_disable_autoupdate Write-Host «Добавляем нужное нам значение реестра» Set-GPRegistryValue -Name «Adobe_Reader_disable_autoupdate» -key «HKLM\SOFTWARE\Policies\Adobe\Acrobat Reader\DC\FeatureLockDown» -ValueName bUpdater -TypeDWord -value 0 Write-Host «Прилинковываем новый объект к нужному OU» Set-GPLink -Name Adobe_Reader_disable_autoupdate -Target «ou=Computers,dc=domain,dc=com» -LinkEnabled Yes

Свежесозданная групповая политика.

Полный список и описание командлетов доступны в материале Technet Group Policy Cmdlets in Windows PowerShell.

Интерфейс COM к GPMC (консоли управления групповой политикой). Способ позволяет сделать с политиками многое, на любом языке программирования, поддерживающим COM-интерфейсы. К сожалению, популярность он не приобрел и примеров в сети довольно мало, несмотря на богатое описание методов интерфейса на портале MSDN. Немногочисленные примеры использования доступны для загрузки в галерее Technet.

LGPO.exe. Не так давно Microsoft заменил набор утилит для работы с локальными групповыми политиками на единую утилиту. Скачать ее можно на официальном сайте. Утилита удобна для копирования и развертывания локальных групповых политик. Заявлена и поддержка MLGPO. Создавать свои политики тоже можно. Также программа удобна для создания и изменения файлов реестра registry.pol. Для примера изменим локальную групповую политику, добавив в нее отключение обновления несчастного Acrobat Reader DC.

Сделаем бэкап локальной групповой политики командой

lgpo.exe /b C:\Temp /n «Backup»

В папке C:\Temp появится подпапка с GUID по структуре схожая с доменными групповыми политиками:

Теперь развернем registry.pol в текстовый файл:

LGPO.exe /parse /m C:\temp\{GUID}\DomainSysvol\GPO\Machine\registry.pol >> reg.txt

Синтаксис текстового файла очевиден. Добавим в него значения реестра для отключения автоматического обновления «Акробата»:

Добавленный в файл параметр реестра.

Теперь останется завернуть наш reg.txt обратно в registry.pol и импортировать изменившийся файл обратно в локальную групповую политику:

LGPO.exe /r C:\Temp\reg.txt /w C:\Temp\registry.pol LGPO.exe /m C:\Temp\registry.pol

Все эти махинации, конечно же, можно завернуть в один скрипт и использовать для массового изменения локальной групповой политики привычным инструментом для запуска команд на удаленных компьютерах. Подробнее про методы запуска команд можно почитать в нашей статье «1000++ способ запуска команд на удаленном компьютере».

Конечно же, зная структуру доменной групповой политики, ничто не мешает сделать удобный именно вам инструмент для создания и управления политиками. Поделитесь в комментариях, есть ли у вас свои способы настройки реестров пользовательских машин?