Многие твики и настройки Windows (в том числе описываемые на этом сайте) затрагивают изменение параметров локальной групповой политики или политик безопасности с помощью соответствующего редактора (присутствует в профессиональных и корпоративных версиях ОС и в Windows 7 Максимальная), редактора реестра или, иногда, сторонних программ. В некоторых случаях может потребоваться сбросить параметры локальной групповой политики на настройки по умолчанию — как правило, необходимость возникает, когда какую-то системную функцию не удается включить или отключить другим способом или невозможно изменение каких-либо параметров (в Windows 10 при этом вы можете видеть сообщение о том, что некоторыми параметрами управляет администратор или организация).

В этой инструкции подробно о способах сбросить локальные групповые политики и политики безопасности в Windows 10, 8 и Windows 7 различными способами.

Сброс с помощью редактора локальной групповой политики

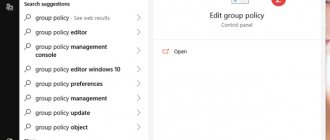

Первый способ сброса — использовать встроенный в Windows версий Pro, Enterprise или Ultimate (в Домашней отсутствует) редактор локальной групповой политики.

Шаги будут выглядеть следующим образом

- Запустите редактор локальной групповой политики, нажав клавиши Win+R на клавиатуре, введя gpedit.msc и нажав Enter.

- Раскройте раздел «Конфигурация компьютера» — «Административные шаблоны» и выберите пункт «Все параметры». Выполните сортировку по столбцу «Состояние».

- Для всех параметров, у которых значение состояния отличается от «Не задана» дважды кликните по параметру и установите значение «Не задано».

- Проверьте, нет ли в аналогичном подразделе, но в «Конфигурация пользователя» политик с заданными значениями (включено или отключено). Если есть — поменяйте на «Не задана».

Готово — параметры всех локальных политик были изменены на те, которые установлены по умолчанию в Windows (а они именно не заданы).

Трюк 4. Binary planting

Утилита GPdisable состоит из двух файлов:

gpdisable.exe — инъектирует DLL в процесс;

gpdisable.dll — специальная DLL для обхода SRP.

Как я уже сказал, если мы можем запустить приложение, то можем легко обойти SRP и другие политики (через GPdisable, bpmtk, GPCul8or — неважно). Однако в реальной системе может оказаться не так уж просто запустить эти приложения. Но мы можем подгрузить DLL (в том числе gpdisable.dll). Тут есть важный нюанс. Групповые политики при запуске ПО могут проверять и DLL’ки, но при этом достаточно сильно падает производительность системы, потому по умолчанию эта опция отключена. И мы это можем использовать! Очень кстати приходится недавнее исследование от компании Across Security, которое рассказывает о новых (достаточно извращенных, но работающих) методах подгрузки кода в процессы. Прием называется Binary planting (и как его классический пример — dll hijacking), при его изучении у меня возникла мысль: «а почему не использовать его для обхода групповых политик?». Если система разрешает запуск приложений только из белого списка (пускай даже только Word), то этого уже достаточно, чтобы подгрузить нашу полезную DLL для обхода SRP. Итак, попробуем скрестить dll hijacking от парней из Across и GPdisable:

Переименовываем gpdisable.dll в ehTrace.dll.

Создаем папку с именем куку. <2E095DD0-AF56-47E4-A099-EAC038DECC24>(название любое, текст после точки исчезнет).

Кидаем ehTrace.dll в только что созданную папку.

Заходим в папку и создаем там любой документ в Word, Excel или, к примеру, PDF’ку.

Теперь открываем только что созданный файл.

Соответствующая программа должна запуститься. И запустить вместе с подгруженной DLL’кой!

Все, политики нам не страшны.

Как сбросить локальные политики безопасности в Windows 10, 8 и Windows 7

Для локальных политик безопасности есть отдельный редактор — secpol.msc, однако, способ для сброса локальных групповых политик здесь не подойдет, потому как некоторых из политик безопасности имеют заданные значения по умолчанию.

Для сброса вы можете использовать командную строку, запущенную от имени администратора, в которую следует ввести команду

secedit /configure /cfg %windir%infdefltbase.inf /db defltbase.sdb /verbose

и нажать Enter.

- Как отключить Защитник Windows 10 – проверенные способы

Трюк 6. Используем переменные среды

Когда начинаешь мучить групповые политики, то приходит осознание, что для создания защищенной системы потребуется попотеть. Дело трудное и с большим количеством тонкостей. Например, разработчики предлагают админам использовать удобный хинт — указывать переменные среды в качестве путей для ограничений SRP. Да вот здесь проблема. У пользователя, если их жестко не прищучить, есть возможность их переопределять. Указал, например, админ, что из папки %TEMP% можно запускать exe’шники, а юзер взял да и переопределил следующей командой:

И вот так просто получил возможность запускать файлы из корня C:. Кроме того, не стоит забывать про стандартные директории, из которых разрешен запуск exe-файлов:

%HKEY_LOCAL_MACHINESOFTWAREMicrosoft Windows NTCurrentVersionSystemRoot%

%HKEY_LOCAL_MACHINESOFTWAREMicrosoft Windows NTCurrentVersionSystemRoot%*.exe

%HKEY_LOCAL_MACHINESOFTWAREMicrosoft Windows NTCurrentVersionSystemRoot%System32*.exe

Они разрешают запуск ПО только из папки Windows и Program Files для пользователей. У обычного пользователя нет возможности записи в них, но и здесь могут быть проблемы. Так как на самом деле права на запись у пользователя есть — по дефолту в папку C:windowssystem32spoolPrinters и C:windowstemp. Если у пользователя будет возможность писать в какой-то каталог с софтом, то, считай, соответствующие политики SRP уже не сработают. Кстати, для того чтобы на практике поверить, какие у пользователя есть права, поможет тулза — AccessChk от все того же Руссиновича.

Удаление локальных групповых политик

Важно: этот способ потенциально нежелателен, выполняйте его только на свой страх и риск. Также этот способ не сработает для политик, измененных путем внесения правок в редакторе реестра минуя редакторы политик.

Политики загружаются в реестр Windows из файлов в папках WindowsSystem32GroupPolicy и WindowsSystem32GroupPolicyUsers. Если удалить эти папки (может потребоваться загрузиться в безопасном режиме) и перезагрузить компьютер, политики будут сброшены на настройки по умолчанию.

Удаление можно произвести и в командной строке, запущенной от имени администратора, по порядку выполнив команды (последняя команда выполняет перезагрузку политик):

RD /S /Q «%WinDir%System32GroupPolicy» RD /S /Q «%WinDir%System32GroupPolicyUsers» gpupdate /force

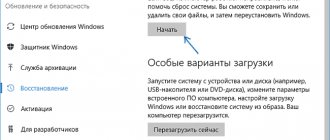

Если ни один из способов вам не помог, можно сбросить Windows 10 (доступно и в Windows 8/8.1) на настройки по умолчанию, в том числе и с сохранением данных.

Редактор локальной групповой политики — мощный инструмент, позволяющий тонко настраивать параметры Windows. Применяется он в основном системными администраторами, а при понимании дела с таким же успехом его могут использовать и рядовые юзеры. Впрочем, от ошибок не застрахованы ни первые, ни вторые. Иногда случается, что вследствие неудачной настройки параметров через редактор локальных групповых политик система начинает работать некорректно.

Самое лучшее, что можно предпринять в такой ситуации, это вернуть изменённые настройки в исходное состояние. Если же изменённых настроек много, и вы при этом не помните, что именно меняли, можно прибегнуть к полному сбросу всех настроек редактора групповых политик к значениям по умолчанию. Вот как это можно сделать на примере с Windows 10.

Сбросить конфигурацию редактора политик можно через сам редактор политик. Откройте его командой gpedit.msc и перейдите по пути Конфигурация компьютера -> Административные шаблоны -> Все Параметры. Нажатием импровизированной стрелки в столбце «Состояние» отсортируйте политики таким образом, чтобы имеющие статус «Включено» и «Отключено» оказались вверху списка, так вам будет удобнее с ними работать.

Затем дважды кликните по каждой из этих политик мышкой и в окне настроек установите радиокнопку в положение «Не задано».

- 5 способов, как отключить Защитник Windows 10

Те же самые действия повторите для политики в разделе «Конфигурация пользователя».

Сброс параметров редактора групповых политик также можно выполнить с помощью командной строки. Откройте консоль от имени администратора и последовательно выполните эти три команды, а затем перезагрузите компьютер:

RD /S /Q «%WinDir%System32GroupPolicy»RD /S /Q «%WinDir%System32GroupPolicyUsers»gpuрdаte /force

И, наконец, последний шаг — сброс к значениям по умолчанию локальных политик безопасности. Эта оснастка является своего рода расширением компонента локальных групповых политик. Открывается она командой secpol.msc. Для её сброса также можно использовать командную строку, запущенную с правами администратора. Сама команда сброса выглядит следующим образом:

secedit /configure /cfg %windir%infdefltbase.inf /db defltbase.sdb /verbose

- Как навсегда отключить принудительные обновления в Windows 10п»ї

Как и в случае с оснасткой gpedit.msc, для восстановления исходных настроек потребуется перезагрузка компьютера.

Previous Entry | Next Entry

Трюк 3. Обходим SRP

Увы, дальше на нашем пути возникает другой механизм ограничений — SRP (Software Restriction Policies). Это группа политик, с помощью которых админ может ограничить список ПО, которое может запускать пользователь, через черный и белый списки. Blacklist и Whitelist определяются с помощью правил, которые можно задавать несколькими способами: по зонам и по сертификатам (первые два варианта практически не используются), а также по пути до файла и по его хешу. О том, что в системе действуют политики SRP, указывает соответствующий пункт в реестре — HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoft WindowsSafer CodeIdentifiersTransparentEnabled со значением большим 0, который, как уже было сказано выше, проверяется при запуске процесса. Наша задача, соответственно, отрубить эту проверку внутри запускаемого процесса. Марк Руссинович еще в далеком 2005 году опубликовал пост в блоге об обходе SRP и представил тулзу GPdisable. Она производит DLL-инъекцию в заданный процесс, подгружая специальную DLL’ку. Когда процесс попытается получить значение ключа реестра HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftWindowsSafer CodeIdentifiersTransparentEnabled , то есть будет проверять присутствие политик SRP, данная библиотека перехватит запрос и возвратит STATUS_OBJECT_NAME_NOT_FOUND. Таким образом, процесс думает, что все ОК и SRP политики в системе не действуют. После покупки компании Sysinternals Майкрософтом GPdisable перестал был официально доступным (но его по-прежнему легко найти в Сети. Есть еще более продвинутые решения. Утилита GPCul8or от Eric’a Rachner’a выполняет аналогичные функции, но доступна в исходниках. Что это нам дает? Мы можем добавить в GPCul8or любые другие значения реестра винды (DisableTaskMgr, ProxySettingsPerUser к примеру) и таким образом обойти все возможные ограничения политик. Какие именно значения, спросишь ты. Тебе в помощь RegMon от Марка Руссиновича, хотя, по сути — это все значения из ветки Policies. Другой оригинальный способ в своем блоге опубликовал Дидье Стивенс. Используя свою тулзу bpmtk (Basic Process Manipulation Tool Kit), он предложил прямо в памяти процесса изменять значение необходимого для групповой политики ветки реестра.

Отменяем действие групповых политик на локальном компьютере

Отменяем действие групповых политик на локальном компьютереhttps://windowsnotes.ru/windows-7/otmenyaem-dejstvie-gruppovyx-politik-na-lokalnom-kompyutere/Групповые политики — это основной инструмент управления пользователями в домене. С их помощью администратор может настраивать практически любые параметры рабочей среды пользователя. Все, начиная от запрета на запуск определенных программ и заканчивая рисунком на рабочем столе можно задать через групповые политики. Управление политиками осуществляется на уровне домена и только члены группы администраторов домена или предприятия имеют к ним доступ.А можно ли отменить действие групповых политик на компьютере, не будучи при этом администратором домена? Сегодня мы попробуем это выяснить. В качестве подопытного возьмем компьютер с установленной на нем Windows 7, являющийся членом домена. Все действия будем проводить под обычной учетной записью, не имеющей в домене никаких административных полномочий.За применение групповых политик на локальном компьютере в Windows 7 отвечает служба Group Policy Client (gpsvc). Ее состояние можно посмотреть прямо в Диспетчере задач, на вкладке Службы.

Или в оснастке Службы (Services).

gpsvc в оснастке ServicesПервое что приходит в голову — просто остановить службу и установить режим запуска в Disabled. Но не все так просто, как кажется. Служба gpsvc запускается от имени локальной системы, и не остановить, не изменить параметры запуска ее из графической оснастки мы не сможем.

свойства gpsvcКак вариант можно с помощью утилиты psexec запустить командную консоль от имени системы и затем остановить службу командой

net stop gpsvc

останавливаем gpsvc из командной строкиНо решение это временное. Хотя служба и остановлена, изменить параметры ее запуска мы все равно не сможем, и при следующей перезагрузке она будет запущена. Чтобы изменить режим запуска службы нам потребуется правка реестра.Настройки службы находятся в разделе . По умолчанию изменение параметров этого раздела запрещено, так что прежде чем приступать к его редактированию, нам необходимо получить на это права. Кликаем правой клавишей мыши на разделе и выбираем пункт «Разрешения».

меняем разрешения gpsvc в реестреПервым делом нам надо изменить владельца раздела. Для этого идем в дополнительные параметры безопасности и выбираем владельцем свою учетную запись.

изменение владельца раздела реестра gpsvcПосле чего даем себе полные права и, на всякий случай, удаляем всех из списка доступа.

редактируем список доступа раздела реестраТеперь можно вернуться к настройкам службы. За режим запуска отвечает параметр Start. По умолчанию он равен 2, что означает режим запуска Авто. Для отключения службы ставим 4.

настраиваем режим запуска службы gpsvcИ еще. Отключив таким образом службу клиента групповой политики, вы периодически будете получать в трее уведомления о недоступности службы Windows.

сообщение о недоступности службыЧтобы этого избежать, можно удалить (предварительно сохранив) раздел реестра

отключаем уведомления о недоступности службы gpsvcТаким вот нехитрым способом можно отключить действие групповых политик. При этом совсем не обязательно обладать административными правами в домене, достаточно лишь входить в группу локальных администраторов на компьютере. Правда такой номер может пройти только на компьютерах с Windows 7 или Vista. В более ранних ОС службы gpsvc нет, а за применение групповых политик отвечает служба Winlogon.Да, чуть не забыл. Все действия, описанные в статье, я проводил исключительно в познавательных целях