Когда большинство людей думают об интернете, то о чем они действительно думают, так это о сети. Однако физическая сеть, составляющая Интернет, несет в себе гораздо больше, чем просто веб-сайты и общедоступные услуги, которыми мы все пользуемся каждый день.

На самом деле, большая часть интернета вообще не связана с сетью, а представляет собой целый ряд других интернет-сервисов, которые используют различные «протоколы». HTTP или протокол передачи гипертекста используется, чтобы служить веб-сайтам для вашего браузера, как один из примеров. Telnet — это также интернет-протокол, но с другой историей и интересным использованием.

Но что такое телнет? В этой статье вы узнаете только это.

Что такое Telnet

Telnet – представляет собой средство связи, которое устанавливается между терминальными устройствами. Пример такой связи достаточно простой: персональный компьютер и сервер, который поддерживает подобный тип соединения. Телнет не является каким-либо программным обеспечением, это протокол связи

. Но необходимо отметить, что есть некоторые утилиты, которые работают посредством протокола «terminalnetwork».

В недавнем прошлом Телнет был одним из основных способов подключения к сети. Сейчас утилита практически не используется

. На сегодняшний день в операционные системы установлены более совершенные протоколы, исключая какие-либо дополнительные действия от пользователя.

Этот протокол связи используется в некоторых операциях:

- подключение

к удаленному рабочему столу; - проверка

портов на возможность подключения; - использование

программного обеспечения, которое доступно только на удаленных машинах; - применение системных каталогов

, которые могут быть открыты только с использованием этого типа протокола; - отправка

электронной почты без использования дополнительного софта; - пользователи, применяя этот протокол позволяет другим юзерам получить доступ

к своему персональному компьютеру.

Проверка порта

Проверка сетевого порта на наличие доступа к нему персонального компьютера в Telnet:

- в окне необходимо ввести команду telnetip;

- далее следует ввестиIP адрес

компьютера, например, 192.168.1.1. Посмотреть адрес можно в настройках сетевого маршрутизатора; - в конце вводим порт FTP «21». Таким образом команда будет выглядеть так: telnet 192.168.0.1 21;

- после этого появится сообщение об ошибке

, если порт недоступен или с просьбой ввести дополнительные данные, если порт открыт.

Команды Telnet

Команды утилиты являются способом взаимодействия с ней. Для отображения списка всех команд

, необходимо ввести «help». Далее подробно разберем основные команды:

- «open» — запрос позволяет выполнить подключение

к удаленному серверу; - «close» — прерывание процесса

подключения к удаленному серверу; - «set» — настройка

параметров подключения к серверу; - «term» — запрос предназначен для указания типа терминала

; - «escape» — задает управляющий символ

; - «mode» — выбор режима работы

; - «unset» — сброс

ранее введенных параметров; - «start» — запуск

сервера; - «pause» — временная остановка

работы сервера; - «continue» — продолжение работы

сервера после паузы; - «stop» — полное прекращение работы

сервера.

Telnet в Linux

Как и в Виндовс, Телнет встроен в операционную систему Linux. Ранее он использовался, как стандартный протокол Telnet, теперь на его место пришел более улучшенный SSH. Как и с предыдущей ОС, утилита в Linux используется для проверки портов, маршрутизаторов и т.д.

Рассмотрим основные режимы работы:

- «построчный

». Данный режим работы является рекомендованным. В этом случае редактирование запроса осуществляется на локальном ПК и отправляется на сервер только в том случае, когда она готова; - «посимвольный

». Каждый набранный символ в окне консоли отправляется на удаленный сервер. Здесь нельзя осуществить редактирование текста. При удалении символа с помощью «Backspace», он тоже будет отправлен на сервер.

Базовые команды в Linux:

- «close» — прерывание подключения;

- «encrypt» — включение шифрования;

- «logout» — выключение утилиты и закрытие соединения;

- «mode» — выбор режима работы;

- «status» — состояние соединения;

- «send» — отправка запроса телнет;

- «set» — настройка параметров сервера;

- «open» — подключение к удаленному серверу;

- «display» — отображение специальных символов.

- в окне консоли вводим запрос для проверки доступности сервера

, например, «telnet 192.168.1.243»; - далее проверим доступ к порту путем ввода запроса «telnet localhost 122» и «telnet localhost 21». На экране консоли появится сообщение о том принимает ли соединение какой-либо из портов;

- пример удаленного управления с помощью телнет. Для этого необходимо ввести в главном окне запрос «telnet localhost 23». «23» порт используемый по умолчанию. Чтобы произвести удаленное управление, необходимо установить на локальный компьютер «telnet-server». После этого появится сообщение с требованием ввода логина и пароля.

TELNET предлагает три услуги:

- Определяет сетевой виртуальный терминал (NVT — network virtual terminal), который обеспечивает стандартный интерфейс к удаленной системе.

- Включает механизм, который позволяет клиенту и серверу согласовать опции обмена

- Обеспечивает симметрию соединения, допуская любой программе (например FTP) выступать в качестве клиента

Протокол TELNET позволяет обслуживающей машине рассматривать все удаленные терминалы как стандартные «сетевые виртуальные терминалы» строчного типа, работающие в кодах ASCII, а также обеспечивает возможность согласования более сложных функций (например, локальный или удаленный эхо-контроль, страничный режим, высота и ширина экрана и т. д.). На прикладном уровне над TELNET находится либо программа поддержки реального терминала, либо прикладной процесс в обслуживающей машине, к которому осуществляется доступ с терминала. Формат NTV достаточно прост. Для данных используются 7-битовые ASCII коды. 8-битовые же октеты зарезервированы для командных последовательностей.

Telnet взаимодействует с другой ЭВМ через протокол TELNET. Если команда TELNET вводится без аргументов ЭВМ переходит в командный режим, напечатав приглашение telnet>. В этом режиме она воспринимает и исполняет команды, описанные ниже.

При вводе TELNET с аргументами программа осуществит связь вашей ЭВМ с удаленным компьютером, имя или адрес которого вы ввели в качестве одного из аргументов.

После того как TELNET связь установлена, начинаются переговоры об используемых опциях (см. табл. 4.5.3.1). Каждая из договаривающихся сторон может послать другой один из четырех запросов will, do, wont и dont (см табл. 4.5.3.4).

Далее TELNET переходит в режим ввода. В этом режиме любой введенный текст пересылается удаленной ЭВМ. Ввод может производиться посимвольно или построчно. При посимвольном режиме каждый введенный символ пересылается немедленно, при построчном режиме отклик на каждое нажатие клавиши производится локально, а пересылка выполняется лишь при нажатии клавиши . Некоторые опции требуют дополнительных данных, такая информация ожет быть получена с помощью субопций (RFC-1091). При этом клиент посылает трехбайтовую последовательность IAC WILL 24, где 24 — код-идентификатор терминала. Получатель может откликнуться последовательностью IAC DO 24, если все в порядке. Сервер в свою очередь посылает последовательность IAC SB 24 1 IAC SE, запрашивая тип терминала клиента. Здесь код 24 означает, что это субопция для опции типа терминала (см. табл. 4.5.3.1), а следующая 1 является командой «пришлите код вашего терминала». Клиент в свою очередь может откликнуться, послав последовательность — IAC SB 24 0 I B M P C IAC SE. Здесь байт 0 имеет значение «мой терминал имеет тип». Список кодов терминалов содержится в RFC-1700.

Таблица 4.5.3.1. Коды опций в Telnet

Код опции в Telnet

| Описание | Номер RFC | |

| 0 | Двоичный обмен | 856 |

| 1 | Эхо | 857 |

| 2 | Повторное соединение | NIC 15391 |

| 3 | Подавление буферизации ввода | 858 |

| 4 | Диалог о размере сообщения | NIC 15393 |

| 5 | Статус | 859 |

| 6 | Временная метка | 860 |

| 7 | Удаленный доступ и отклик | 726 |

| 8 | Длина выходной строки | nic 20196 |

| 9 | Размер выходной страницы | nic 20197 |

| 10 | Режим вывода символов | 652 |

| 11 | Вывод горизонтальной табуляции | 653 |

| 12 | Установка положения табуляции при выводе | 654 |

| 13 | Режим вывода команды смены страницы | 655 |

| 14 | Вывод вертикальной табуляции | 656 |

| 15 | Определяет положение вертикальной табуляции | 657 |

| 16 | Режим вывода символа | 658 |

| 17 | Расширенный набор кодов ASCII | 698 |

| 18 | Возврат (logout) | 727 |

| 19 | Байт-макро | 735 |

| 20 | Терминал ввода данных | 732 |

| 21 | Supdup | 736 |

| 22 | Supdup вывод | 747 |

| 23 | Место отправления | 779 |

| 24 | Тип терминала | 930 |

| 25 | Конец записи | 885 |

| 26 | Tacacs- идентификация пользователя | 927 |

| 27 | Пометка вывода | 933 |

| 28 | Код положения терминала | 946 |

| 29 | Режим 3270 | 1041 |

| 30 | X.3 PAD | 1053 |

| 31 | Размер окна | 1073 |

Когда связь с удаленной ЭВМ уже осуществлена, переход в командный режим может быть выполнен с помощью нажатия ‘^]’ (escape).

В этом режиме доступны команды:

| open имя_ЭВМ [ порт ] | open открывает связь с ЭВМ, имя которой указано в обращении. Если номер порта явно не указан, telnet пытается использовать для связи с сервером номер порта по умолчанию. Вместо имени ЭВМ-сервера может использоваться ее IP-адрес. |

| display [ аргумент … ] | Отображает все, или часть, набора параметров telnet (см. описание команды send). |

| close | Закрывает сессию telnet и возвращает систему в командный режим. |

| quit | Закрывает любую сессию telnet. |

| mode type | Управляет режимом ввода («построчный» или «посимвольный»). Удаленной машине посылается запрос на переход в соответствующий режим. Если она готова (способна) работать в запрошенном режиме, будет произведено соответствующее переключение. |

| status | Отображает текущий статус telnet. В перечень информации входит имя удаленной ЭВМ и действующий режим обмена. |

| ? [ команда ] | Выдает справочную информацию о команде, название которой приведено в качестве аргумента |

| send arguments | Посылает удаленной ЭВМ один или несколько символьных аргументов. В качестве аргументов могут использоваться: escape, synch, brk, ip, ao, ayt, ecel, ga и др. Смотри таблицу 4.5.3.3. |

| escape | Посылает escape символ (например, `^]’). |

| SYNCH | Посылает synch-последовательность. Эта последовательность позволяет аннулировать все, что было до этого напечатано, но еще не считано. Эта последовательность посылается как срочная (важная) TCP-информация (может не сработать, если удаленной системой является 4.2 BSD). Если она не сработала, на терминал будет послан символ «r». |

| brk | Посылает Break-последовательность при нажатии клавиши Break (Pause). (Исчерпывающую информацию об аргументах можно найти в описании используемого программного обеспечения или с помощью команд Help или Man) |

| set argument value | Присваивает любому числу переменных telnet новые значения. Специальное значение «off» выключает функцию, соответствующую данной переменной |

Значения переменных можно узнать с помощью команды display. Такими переменными могут быть: echo, escape, interrupt, quit, flushoutput, erase, kill, eof, echo. Последняя переменная (в исходном состоянии `^E’) в построчном режиме осуществляет переключение между локальным эхо на ввод символа (режим по умолчанию) и подавлением эхо, например при вводе пароля. Переменные процедуры telnet представлены в таблице 4.5.3.2.

Практически стандарт TELNET описан во многих RFC документах, которые определяют различные варианты реализации этой команды. Список опций команды telnet приведен в таблице 4.5.3.1 (не все эти возможности доступны в конкретных программных продуктах).

Таблица 4.5.3.2. Переменные telnet

| Название переменной | Назначение |

| Echo | Определяет, будет ли отображаться на экране то, что вы вводите с клавиатуры. При значении off ввод не отображается, например, при вводе пароля. |

| Escape | Задает символ, который используется в качестве escape. Появление этого символа во входном потоке заставляет его и последующие символы интерпретироваться в ЭВМ, где функционирует процесс telnet, как команда |

| Interrupt | Специфицирует символ прерывания процесса. Ввод его приводит к остановке процесса пользователя, работающего на удаленной ЭВМ. |

| Quit | Специфицирует символ, который используется пользователем на его клавиатуре для выполнения команд brake или attention. |

| Flushoutput | Определяет символ, который служит для прерывания процедуры вывода на удаленной ЭВМ. |

| EOF | Специфицирует символ, который используется для обозначения конца файла на удаленной машине. |

Таблица 4.5.3.3. Последовательности символов, используемые совместно с командой send

| Последовательность символов | Назначение |

| ? | Отображает справочную информацию о команде send |

| escape | Посылает символ escape (без прерывания посылки символов для Telnet) |

| ip | Посылает протокольную последовательность telnet. Удаленная машина должна прервать процесс, запущенный для вас. |

| ec | Посылает протокольную EC-последовательность telnet. Удаленная ЭВМ должна стереть последний напечатанный вами символ |

| el | Посылает протокольную EL-последовательность TELNET. Удаленная ЭВМ должна стереть последнюю напечатанную вами строку. |

| ao | Посылает протокольную AO-последовательность TELNET. Удаленная ЭВМ должна направить весь вывод на ваш терминал. |

| brk | Посылает протокольную BRK-последовательность TELNET. Удаленная ЭВМ должна обеспечить отклик. |

| ayt | Посылает протокольную AYT-последовательность TELNET (Are You There). Удаленная ЭВМ должна обеспечить отклик. |

В таблице 4.5.3.4 представлены наименования и коды команд Telnet, которые используются как клиентом, так и сервером в сочетании с префиксным байтом 0xff (IAC — «интерпретировать как команду»). Если нужно послать код данных, равный 255, посылается два байта с кодами 255.

Таблица 4.5.3.4. Коды команд TELNET

| Имя субкоманды TELNET | Код | Описание |

| EOF | 236 | Признак конца файла |

| SUSP | 237 | Отложить исполнение текущего процесса |

| ABORT | 238 | Абортировать процесс |

| EOR | 239 | Конец записи |

| NOP | 241 | Никаких действий |

| DM(Метка данных) | 242 | Блок данных процедуры SYNCH |

| BRK (Остановка) | 243 | brk-символ (break); |

| IP(Прерывание процесса) | 244 | IP-функция |

| io (Прерывание вывода) | 245 | AO-функция |

| AYT (Вы здесь?) | 246 | ayt-функция |

| EC (Стереть символ) | 247 | EC-функция |

| EL (Стереть строку) | 248 | EL-функция |

| GA (Продолжайте) | 249 | GA-функция |

| SB | 250 | Начало субопции |

| SE | 240 | Завершение согласования параметров (конец субопции) |

| Will («будет») | 251 | Начало исполнения (опционно) |

| Won’t (не будет) | 252 | Отказ исполнения или продолжения выполнения (опционно) |

| Do(«исполнить») | 253 | Индицирует запрос, который другая система исполняет (опционно) |

| Don’t («Нет») | 254 | Требует, чтобы другая система остановила исполнение (опционно) |

| IAC | 255 | Интерпретируется как начало командной последовательности |

Операция прерывание процесса (IP) позволяет прервать, удалить или завершить процесс пользователя (например, выйти из бесконечного цикла).

Процедура прерывание вывода (AO) позволяет процессу пользователя продолжаться, но вывод на его рабочую станцию прерывается, при этом очищается буфер от уже записанной, но не отображенной информации.

Запрос «Вы здесь?» (AYT) удобен, когда необходимо выяснить выполняется ли пользовательская задача или нет.

Операция стереть символ (EC) позволяет пользователю удалить символ из потока данных, применяется для редактирования текста на экране.

Операция стереть строку (EL) позволяет пользователю при редактировании удалить целую строку.

Команда «go ahead» (GA, «продолжайте») устанавливает полудуплексный режим передачи данных. Каких-либо воздействий на удаленную ЭВМ обычно не производит. В таблице 4.5.3.5 приведен список комбинаций клавиш, нажатие которых вызывает определенный результат.

Таблица 4.5.3.5. Управляющие комбинации клавиш

| Комбинация клавиш | Достигаемый результат |

| Ctrl+E | Echo |

| Ctrl+] | Escape |

| Ctrl+? | Erase |

| Ctrl+O | flushoutput |

| Ctrl+C | Interrupt (прерывание исполнения программы) |

| Ctrl+U | Kill |

| Ctrl+\ | Quit |

| Ctrl+D | EOF |

Блок данных процедуры TELNET содержит три байта и называется командой. Формат этого блока показан на рис. 4.5.3.1.

Рис. 4.5.3.1. Формат блока данных Telnet

Первый байт в соответствии с таблицей содержит 8 единиц, далее следует байт команды (табл. 4.5.3.4). Третий октет служит для размещения кода опции, он может и отсутствовать.

Рассмотрим несколько примеров этих команд. Допустим, вы хотите, чтобы обмен данными производился в виде 8-битовых посылок. Для реализации вашего пожелания достаточно выдать команду:

IAC WILL TRANSMIT-BINARY,

которая в цифровых кодах выглядит как — (255 251 0).

Для прекращения этого (двоичного) режима передачи нужно выдать команду:

IAC DON’T TRANSMIT-BINARY (255 254 0).

Субкоманды Telnet позволяют управлять откликом при работе с клавиатурой. Обычно отклик-эхо присылается удаленной ЭВМ, реже формируется локально. Для включения отклика можно выдать команду: IAC WILL ECHO (255 251 1) (часто это реализовано по умолчанию). Далее можете поупражняться самостоятельно и проверить какие команды и их опции доступны в используемом вами программном продукте.

При работе с Telnet рекомендуется сначала ознакомиться с конкретными возможностями команды с помощью описания (или F10/?). Это позволит вам, например, спасать результаты поиска в файле с указанным вами именем и т.д. Например, для PCTCP такая команда выдаст на экран:

Telnet with VT220 and 3270 emulation, escape character is alt-F10 or F10 Copyright (c) 1989-1992 by FTP Software, Inc. All rights reserved.

| ? | display this help message | a | sends Telnet AYT request |

| ^h | debugging command help | b | send Telnet Interrupt Process |

| o | write receive data to output file | z | send Telnet Abort output |

| i | read keystrokes from an input file | t | send Telnet Break |

| c | close connection gracefully | ! | escape to command interpret |

| q/Q | quit current/all telnet connections | I | show local internet address |

| F | toggle build-in FTP-server on/off | U | turn status line on |

| W | toggle FTP server write-protect mode | u | turn status line off |

| 0-9 | switch to connection # | s | Enable pop-up TSR with hot-key |

| p | Select code page remapping | S | Toggle screen-saver key-passing |

————————— VT220 emulator commands ——————————

| R | Enter key send CR | l | local echo mode |

| N | Enter key send newline (CRLF) | r | remote echo mode |

| E | send characters as typed | w | turn end-of-line wrap on |

| E | send line when ENTER is typed | d | turn end-of-line wrap off |

| B | set emulator mode (VT52|100|220) | ||

| D |

—————————- 3270 emulator commands —————————-

| y | set Yale NULL Processing off | Y | set Yale NULL Processing on |

Многие telnet-клиенты позволяют также указывать явно номер порта, через который должна быть установлена связь. По умолчанию это порт 23. Обычный пользователь не интересуется, через какой порт он работает. Но иногда желательно реализовывать telnet через разные порты системы, обеспечивающие различные услуги, это бывает полезно и с отладочными целями. Используя команду:

telnet XXXXXX.domain

можно осуществить связь через порт с заданным номером с узлом XXXXXX.domain. Многие библиотеки используют метод портов для обеспечения доступа к своим ресурсам внешних Inernet-пользователей. Ссылки на RFC-документы по протоколу TELNET смотрите в приложении. Помимо telnet существуют и другие стандартные процедуры, выполняющие схожие задачи.

SUN Microsistems разработала и широко использует программный модуль RPC (Remote Procedure Call, RFC-1057), он используется для удаленного вызова программ почти во всех системах, базирующихся на UNIX. RPC может использоваться как на TCP, так и UDP транспортных уровнях.

Для удаленного исполнения программ может служить команда REXECD, которая активно используется на IBM-системах в рамках ОС AIX и DOS. Уязвимость протокола Telnet для хакеров привела к тому, что в последнее время эта утилита часто заменяется SSH (Secure Shell) или другими программами, обеспечивающими безопасный удаленный доступ.

Недостатки Telnet

Главным недостатком данного протокола является – удаленное соединение без использования шифрования

. Единственным моментом безопасности является авторизация пользователей в сессии телнет. Но тем не менее логин и пароль также передаются в незашифрованном виде, тем самым доступ к ним можно так или иначе получить. Настоятельно не рекомендуется передавать какие-либо важные данные в локальных сетях.

Недавняя крупнейшая DDoS атака на DNS-серверы компании Dyn на Хабре не прошла незамеченной . Особенностью этого блэкаута стала широкое применение http запросов c IoT устройств и открытый 23-й tcp порт, используемый службой telnet .

Оказывается, телнет жив

и хорошо устроился на встроенных системах и приманках. По злому-ли умыслу или человеческому недомыслию что это, глупость или измена? telnet порт был открыт и вовсю гадил у

огромного

количества IoT устройств, за несколько месяцев до блэкаута, но контр-мер не принимали, пока гром не грянул.

Учимся использовать Telnet #1

Часть первая. Хочу но не могу.

Зачастую меня спрашивают , «Как типа телнет поюзать?» Гммм, ну начнем с того что «телнет» в привычном понимании — это всего лишь терминал ,который позволяет несчастному юзеру стать клиентом какого-нибудь сервиса завязанного на TCP/IP. Соответственно, для начала нужно определиться ,куда нам нужно)) и нужно ли нам это… Часто задаваемый вопрос номер два , а где мне взять телнет клиента(терминал)? Ну большинство начинающих странников (от слова странный) даже не догадываются о том ,что телнет клиент уже стоит на машине))) вызовите командную строку дос и наберите там telnet (при условии ,что вы уже подключены в сеть). Добрый windows порадует вас на редкость кривым клиентом, не имеющим возможности настройки типа терминала.Гораздо более приятно пользоваться универсальным клиентом SecureCRT (https://www.vandyke.com).Если у тебя стоит Linux или BSD ,то ты уже достиг могущества и тебе осталось в X`ах вызвать консоль и набрать telnet. Коннект производится так: telnet hostname/IP port Где hostname/IP — имя хоста/IP на который ты решил повеситься, port — номер порта, через который ты собрался иметь удаленную систему.

Часть Вторая. Безвозвратно погибшее прошлое.

Итак для чего изачально был нужен этот чудо терминал? Для коннекта на порт 23, который использует UNIX telnetd ,то бишь телнетный демон. В результате ,после ввода имени пользователя и пароля ты вываливаешся прямо в shell и можешь управлять(с правами назначенными тебе админом) удаленной машиной так же , как будто ты сидишь непосредственно за ней))). Но в сем сервисе было столько багов , что умные люди его давно пофиксили и перешли на SSH. Основная проблема в том, что юзер, нюхающий траффик в локалке по 23 порту может без проблем прочитать админовские login&password (никакого шифрования) сплошной plain text. БРРРРРР. Но если ты ,находясь в локальной сети своей организации, набрал telnet servername и увидел нечто типа: Linux RedHat 6.0 login Значит ты теперь можешь смело включать сниффер на 23 порт и ловить пакетики)) Ну за один рабочий день ты наверняка получишь рутовый логин и пароль)))

Часть Третья. SendMail зачастую все еще дыряв.

Гммм. Ну нафига нам сперся 23 порт )))? Попробуем поиметь через 25, то бишь sendmail. Выглядит это примерно так:

telnet hostname 25 Trying 194.68.13.231… Connected to gwx3.host.ru. Escape character is ‘^]’. 220 gwx3.host.ru ESMTP Sendmail 8.9.3/8.9.3; Tue, 1 Aug 2000 08:54:59 +0400УРА ты повесился напрямую на 25 порт что дальше? Дальше поздороваемся: HELO domainname.com (кстати имя домена может быть любое, но желательно реально существующее к примеру YAHOO.COM) далее пишем от кого письмо: mail from : — вот тебе и анонимность ….))) теперь кому: rcpt to : username username — имя юзера которому шлем мыло, root — есть всегда))))) ну теперь сама мессага: data — жмем Enter здесь печатаем текст . для того чтобы закончить послание ставим .(точку) и жмем Enter quit — валим отсюда))

ВСЕ!!! мы только что отправили вполне анонимное мыло без всяких там клиентов))) Радость в том ,что , зачастую, в sendmail есть следующие баги: 1. mail from : sendername|any_command_as_U_want — возможность выполнения любой UNIX команды rcpt to : username|any_command_as_U_want — возможность выполнения любой UNIX команды 2. rcpt to : /any_directory/any_filename — возможность направить мессагу напрямую в файл))) Один гражданин ,назвавший себя VIRUSMAN недавно прислал письмо где был следующий вопрос: «А что мне это дает?» Ну что я могу сказать ……… В первом случае можно сделать нечто типа: /bin/ls /var/spool/mail>/home/httpd/html/users_info.txt — получаем список почтовых юзерей /bin/cat /var/spool/mail/username>/home/httpd/html/user_box.txt — получаем контент ящика юзера. /bin/echo any_commands_here>>/etc/inetd.conf — добавляем произвольные команды в конец инет демона)). /sbin/halt — паркуем сервак))) и т.д….

Во втором случае …))) Ну попробуй подумать, пиши что хочешь и куда хочешь))) Можно дописать произвольные команды скажем в /etc/inetd.conf … все зависит от твоей фантазии.

Часть четвертая, прикладная пауза.

Ты конечно уже юзал проги которые определят провайдера по IP)) Срочно сотри их, больше никогда не юзай — вспомни про https://www.ripe.net.

На RIPE.NET запросы делаются так: telnet whois.ripe.net 43 Trying 193.0.0.129… Connected to whois.ripe.net. Escape character is ‘^]’. 194.87.0.50 — пишем айпишник и получаем подробную инфу кто это и откуда. % Rights restricted by copyright. See https://www.ripe.net/ripencc/pub-services/db/copyright.html inetnum: 194.87.0.0 — 194.87.3.255 netname: DEMOS-CORP descr: DEMOS Corporate Network descr: Demos Plus Co. Ltd. descr: Moscow, Russia country: RU admin-c: PA75 tech-c: ED12-RIPE tech-c: GB90-RIPE tech-c: GK41-RIPE status: ASSIGNED PA mnt-by: AS2578-MNT changed: 19970313 changed: 19990804 source: RIPE

route: 194.87.0.0/19 descr: DEMOS origin: AS2578 notify: mnt-by: AS2578-MNT changed: 19970627 source: RIPE

person: Paul Antonov address: Demos Plus Ltd. address: Ovchinnikovskaya nab. 6/1 address: Moscow 113035 address: Russia phone: +7 095 9566233 phone: +7 095 9566234 fax-no: +7 095 9565042 e-mail: nic-hdl: PA75 changed: 19960618 source: RIPE

person: Evgeny R Didenko address: Demos-Internet JSC address: 6-1 Ovchinnikovskaya nab. address: Moscow 113035 address: Russia phone: +7 095 737-0436 phone: +7 095 737-0400 fax-no: +7 095 233 5016 e-mail: nic-hdl: ED12-RIPE notify: changed: 19960415 changed: 19991230 source: RIPE

person: Gera V Bragin address: Demos Company Ltd. address: 6-1 Ovchinnikovskaya nab. address: Moscow 113035 address: Russia phone: +7 095 737 0436 phone: +7 095 737 0400 fax-no: +7 095 956 5042 e-mail: nic-hdl: GB90-RIPE notify: changed: 19970105 changed: 19991104 source: RIPE

person: Galina Kovalenko address: Genesys Telecommunications Lab. address: 11, 2nd Obydenskiy pereulok address: Moscow 119034 address: Russia phone: +7 095 255 7940 fax-no: +7 095 255 7941 e-mail: nic-hdl: GK41-RIPE remarks: +7 095 255 7940 ext 2051 notify: changed: 20000731 source: RIPE Connection closed by foreign host.

Теоретический минимум

Уязвимость CVE-2016-1000245 — это просто караул. На всех девайсах один и тот же рутовый пароль

xc3511,

который нельзя изменить

так как на системе нет команды passwd . Служба telnet включена и из настроек никак не отключается, разве что удалить инит скрипт из /etc/init.d/rcS .

/etc $ cat passwd root:absxcfbgXtb3o:0:0:root:/:/bin/sh /etc $ cat passwd- root:ab8nBoH3mb8.g:0:0::/root:/bin/sh

All internet-capable XiongMai Technology boards running the DVR/NVR CMS (Also known as NetSurveillance) enable the telnet service to run on the primary ethernet interface. This service is run via /etc/rcS and cannot be disabled. The user «root» has a hardcoded and immutable password of xc3511. These systems do not have the «passwd» tool installed and the root password cannot be changed from command line nor from the web interface.

Уязвимость CVE-2016-1000246 не уступает первой. Можно обойти ввод учетной записи и пароля, если зайти через https:///DVR.htm .

Many known XiongMai DVRs, NVRs and IP Cameras run «CMS» (also called NetSurveillance) built by XM Technologies. This software is also used by all downstream vendors of XiongMai Technologies. The login page for these devices can be bypassed by simply changing the from https://_IP_/Login.htm to https://_IP_/DVR.htm . This allows you access to view all the camera systems without authentication. Furthermore, there is no logging on the system so user management is not possible. The web-server version on all affected products is the same; “uc-httpd”. All products currently affected by CVE-2016-1000245 are also vulnerable to the authentication bypass.

Надеюсь, что в наших аэропортах не установлены эти самые XiongMai

и

Dahua

.

Итоги

Телнет оказался очень живуч и даже спустя десятилетия после появления ssh не спешит покидать сцену. Он вполне пригоден, даже полезен, если его использовать по назначению — в пределах прямой видимости между клиентом и сервером. Дело, однако в том, что телнет вырвался на волю из серверной, как джин из бутылки и уже начал пошаливать. По чьей вине это случилось?

С моего забора вижу так. Во-первых

, основная вина на горе-производителях дырявых IoT устройств и встроенных систем. Все эти

XiongMai

и

Dahua

. С опозданием, но производитель отзывает из продажи IP-камеры . Однако, беглый обзор новостей показывает, что PR-отделы китайских компаний и сотрудники министерства коммерции не даром едят свой хлеб.

Мне это отделение известно! Там кому попало выдают паспорта!

Во-вторых

, конечно виноваты регулирующие органы — те, кто их сертифицирует и дает положительное заключение. Из отчета Rapid7.

These results all speak to a fundamental failure in modern internet engineering. Despite calls from the Internet Architecture Board, the Internet Engineering Task Force, and virtually every security company and security advocacy organization on Earth, compulsory encryption is not a default, standard feature in internet protocol design. Cleartext protocols “just work,” and security concerns are doggedly secondary.

В-третьих

, подрядчики и интеграторы, которые засадили весь мир этими CCTV камерами. Если не принять законодательные меры, регулирующие ИТ безопасность интернет-утюгов и видеокамер, то блэкауты станут все чаще и круче, как кайдзю.

P. S. Пока набирал текст, возникло сильное желание — проверить домашний роутер nmap-ом и прочими инструментами. Проверил и успокоился, но видимо ненадолго.

Использованные материалы

- W. Richard Stevens

TCP/IP Illustrated, Volume 1, The Protocols, 1994.

Немногие пользователи компьютера сегодня знают о существовании различных специальных протоколов на компьютере, позволяющих без использования графического интерфейса и сторонних программ выполнять различные действия. Поэтому сразу возникает желание узнать, как пользоваться службой TELNET, когда узнают о соответствующем протоколе.

Далее будут изложено немного теории о том, что такое TELNET, то, ради чего многие и стремятся ей овладеть: возможности службы, а также список основных команд, позволяющий эти возможности осуществить на Windows .

TELNET — это средство связи, которое устанавливает транспортное соединение между терминальными устройствами, клиентами, то есть вашим компьютером и чьей-то ещё машиной, сервером, поддерживающей этот стандарт соединения. Это не специальная программа, а всего лишь сетевой протокол, но также словом TELNET (terminalnetwork) называют различные утилиты, которые также используют этот протокол. Сегодня Телнет присутствует практически везде, все ОС, так или иначе, его используют, в

TELNET реализует текстовый интерфейс, который отличается от привычного рядовому пользователю графического тем, что все команды необходимо вбивать вручную.

Что нам всё это даёт?

Ранее эта служба была одним из немногих способов подключения к сети, но с течением времени утратила свою актуальность. Сегодня есть гораздо более удобные программы, которые делают за пользователя всю работу, и не заставляют его заучивать наизусть различные команды для того, чтобы выполнить простейшие действия. Однако кое-что при помощи Телнет можно сделать и сейчас.

Подключения к сети

При помощи Телнет вы можете:

- подключаться к удалённым компьютерам;

- проверить порт на наличие доступа;

- использовать приложения, которые доступны только на удалённых машинах;

- использовать различные каталоги, к которым получить доступ можно только таким образом;

- отправлять электронные письма без использования специальных программ (клиентов);

- понимать суть работы многих протоколов, использующихся сегодня, и извлекать из этого для себя определённую выгоду;

- обеспечивать другим юзерам доступ к данным, размещённым на своём компьютере.

Начинаем пользоваться

Запуск

Запустить TELNET на Windows 7 и на любой другой Винде достаточно просто. Для этого необходимо сначала клиент, если он ещё не установлен:

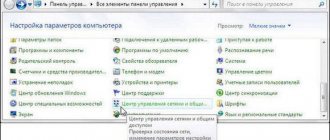

- Зайти в Панель управления.

- Выбрать пункт «Программы».

- Выбрать вкладку «Включение или отключение компонентов Windows».

- Найти Telnet-клиент и поставить напротив него маркер, если он ещё не установлен.

После нажимаем «ОК» и ждём минуту, пока клиент устанавливается.

Запуск терминала осуществляется в Windows через командную строку, если у вас не установлено каких-либо специальных утилит для работы с Телнет. Но раз вы читаете эту статью, значит, только начинаете знакомство с этой темой, и для начала неплохо бы было освоить основы управления при помощи командной строки.

- Запускаем командную строку от имени администратора.

- Вводим «telnet».

Командная строка перезагружается, и теперь откроется командная линия TELNET, в которой мы и будем работать.

Проверяем порт

Одно из простейших действий, выполняемых в TELNET — проверка порта . Вы можете проверить порт на наличие доступа к нему с вашего компьютера. Для этого нужно сделать следующее:

В командной строке, открытой по методу выше вводим: telnetip-адрес номер порта

К примеру, если ваш IP-адрес 192.168.0.1, а номер порта 21 (порт FTP), то вводим:

telnet 192.168.0.1 21

Если команда выдаёт сообщение об ошибке, значит, порт недоступен. Если появляется пустое окно или просьба ввести дополнительные данные, значит, порт открыт. Для Windows такой способ проверить порт может быть достаточно удобным.

Команды

Команды TELNET составляют основу использования терминала. С их помощью можно управлять компьютером , который использует этот протокол, если для вас разрешён доступ, а также совершать другие различные действия. Как уже сказано выше, на Windowsони вводятся в командной строке приложения Телнет.

Для того чтобы увидеть основной список команд, введите в строке help

и нажмите «Enter». Базовые команды:

- Open

— подключение к удалённому серверу. Необходимо ввести эту команду вместе с именем управляемого сервера и номером порта, например:

openredmond 44

. Если параметры не указаны, то используются локальный сервер и порт по умолчанию. - Close

— отключение от удалённого сервера. Используются аналогичные параметры. - Set

— настройка удалённого сервера, используется с именем управляемого сервера. Вместе с

Set

используются следующие команды: — используется, чтобы задавать терминал указанного типа. - — задаёт управляющий символ.

- — задаёт режим работы.

— отключает заданный ранее параметр.

— запускает сервер Телнет.

— ставит работу сервера на паузу.

— возобновляет работу.

— останавливает сервер.

TELNET — один из старейших протоколов, но при этом он до сих пор применяется. Это означает, что и вы можете начать использовать его в своих целях. Для этого нужно лишь изучить синтаксис и список команд и начать практиковаться. Вы можете почерпнуть много нового, а заодно совсем по-другому начать смотреть на интернет и на привычные ранее действия в сети.

Привет всем читателям блога. Сегодня мы поговорим о портах Windows

и как их закрыть. Чтобы защитить компьютер, не обязательно пользоваться брандмауэром: вы можете вручную закрыть порты и блокировать некоторые протоколы. Брандмауэр способен защитить персональный компьютер и сеть от незваных гостей. Если вы не хотите устанавливать брандмауэр, но все же хотите защитить свой компьютер, то у вас есть возможность вручную закрыть тот или иной порт или блокировать определенные протоколы. Некоторые порты и протоколы могут быть использованы для атаки на вашу систему. Например, кто-нибудь может управлять вашим компьютером с помощью службы

Telnet

, если порт, через который она обычно работает

(порт 23)

, оставлен

открытым

. Во многом известный

троянBack Orifice,

дающий отморозкам неограниченную власть над вашей системой, использует различные порты, и порты с номерами

31337

и

31338

. Чтобы защитить свой компьютер, вам стоит закрыть все порты, кроме тех, которые нужны для работы, например порт

80

должен быть открыт, если вы хотите просматривать

web — страницы

.

Как закрыть порты

Чтобы вручную закрыть порты и блокировать протоколы, щелкните правой кнопкой мыши на папке Сетевое окружение

(My Network Places) и выберите пункт

Свойства

(Properties), откроется папка

Сетевые подключения

(Network Connections). Затем щелкните правой кнопкой мыши на соединении, для которого вы хотите закрыть порты, и снова выберите

Свойства

. Выделите в списке строчку

Протокол Интернета (TCP/IP)

(Internet protocol (TCP/IP) и щелкните на кнопке

Свойства

(Properties).

На вкладке Общие

(General) щелкните на кнопке

Дополнительно

(Advanced). В появившемся диалоговом окне

Дополнительные параметры TCP/IP

(Advanced TCP/IP Settings) перейдите на вкладку

Параметры

(Options), выделите строчку

Фильтрация TCP/IP

(TCP/IP Filtering) и щелкните на кнопке

Свойства

(Properties). Появится диалоговое окно

Фильтрация TCP/IP

(

TCP/IP filtering)

. Чтобы заблокировать порты

TCP, UDP

и протоколы

IP,

для каждого из них выберите пункт

Только

(Permit only). Таким образом вы успешно закроете все порты

TCP, UDP

и заблокируете протоколы

IP

.

Как устранить ошибки в портах читайте

Однако закрыть все порты — это не выход. Нужно указать системе, через какие порты можно передавать данные. Запомните

, что если вы хотите просматривать

web — страницы

, необходимо открыть порт

80

! Чтобы открыть определенные порты или разрешить использование некоторых протоколов, щелкните на кнопке

Добавить

(Add). Укажите порты и протоколы, которые вы хотите открыть, а затем нажмите

ОК

. Теперь будут использоваться только порты и протоколы из составленного вами списка.

Обратите внимание, что сетевые службы и приложения используют сотни

различных портов

TCP и UDP

. Если вы разрешите только работу с

web — сайтами (порт 80)

, то вы не сможете использовать другие ресурсы Интернета, такие как

FTP

, электронная почта

(e — mail)

,

совместный доступ к файлам, потоковый звук и видео

и т. д. Поэтому данный способ подходит только тогда, когда вы хотите свести к минимуму число сетевых служб и приложений, работающих на вашем компьютере.

Получение списка имеющихся в системе портов

Существует как минимум два способа: 1.

Список доступных портов можно узнать, проанализировав ключ реестра

HKEY_LOCAL_MACHINE/HARDWARE/DEVICEMAP/SERIALCOMM2.

Можно поочередно попробовать открыть порты

COM1 .. COM9,

таким образом удастся

установить все доступные порты

(т. е. порты,

не открытые

другими приложениями).

Как отключить ненужные службы Windows XP Вы можете узнать

Прогресс — явление, не знающее остановок. В области информационных технологий изменения происходят каждый день: появляются новые продукты, уходят в прошлое отжившие свое сервисы. Но есть инструменты, которые до сих пор пользуются популярностью несмотря на появившуюся альтернативу. Ярким примером является протокол Telnet. Что такое Telnet и как его использовать?

Telnet не является внутренней или внешней командой

Данная ошибка появляется в том случае, если данный клиент не установлен на персональном компьютере. Необходимо выполнить следующие действия:

- открываем «Панель управление»;

- переходим в «Программы» и в левом столбце «Включение или отключение компонентов Windows»;

- в открывшемся окне находим «Клиент Telnet» и отмечаем данный чекбокс, жмем «Ок».

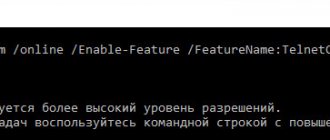

Второй способ:

- необходимо открыть командную строку от имени администратора;

- в окне требуется ввести «dism /online /Enable-Feature /FeatureName:TelnetClient»;

- если список компонентов не отображается, выполняем правку реестра;

- сочетанием клавиш «Win+R» запускаем утилиту «Выполнить»;

- раскрываем древо и находим «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Windows»;

- далее находим значение «CSDVersion» и параметр «200» меняем на «0».

Что такое «Тайтл» — зачем используют и как составляют

Немного истории: когда и для чего появился Telnet?

Telnet появился более 40 лет назад, вскоре после установки первого сервера ARPANET. Это один из наиболее старых протоколов сети Интернет. В эпоху, когда не было и в помине, а первые сети уже появились, необходимость в удаленном подключении к устройствам диктовала свои требования. Первое решение появившейся проблемы, как и все последующие, позволяло работать на удаленном устройстве как на своем. В интерфейсе стал доступен весь функционал, поддерживающийся Достаточно лишь получить необходимый уровень доступа и знать команды Telnet. Что такое и для чего нужен этот протокол мы разобрались. Но как на сегодняшний день реализуется подключение Telnet?

Краткая история Telnet

Эрик Питти/CC BY (https://creativecommons.org/licenses/by/2.0)

До сегодняшнего интернета была ARPANET. Военная и академическая компьютерная сеть в то время, когда единственные люди, которые имели компьютеры, работали на государственные учреждения или учреждения. Рассматриваемые компьютеры были огромными машинами, которые заполняли целые комнаты. Это было до того, как идея персонального компьютера была у кого-то на уме.

Заставить компьютеры общаться друг с другом через эту новую сеть было нелегкой задачей. Главным образом потому, что эти машины имели очень разные конструкции и архитектуры друг от друга.

Нужен был один общий язык. В 1971 году было подготовлено первое предложение по протоколу Telnet. Тем не менее, потребуется больше десятилетия, чтобы сам Telnet был выпущен в качестве работающей технологии. В 1983 году была выпущена самая первая итерация протокола telnet.

Запуск терминала. Включение необходимых служб

В современных операционных системах семейства Windows, перед тем как запустить Telnet, необходимо проверить, установлен ли данный компонент в системе. Сделать это несложно. Для Windows 7, самой распространённой на сегодняшней день операционной системы, необходимо выполнить приведенную ниже последовательность действий:

- Выбрать пункт «Панель Управления» или Control Panel в меню «Пуск» (Start).

- В открывшемся окне выбрать пункт «Программы». В английской версии системы это будет Programs.

- Переходим на вкладку «Включение или отключение компонентов Windows» (Turn Windows features on or off). Система составляет список всех доступных компонентов. Уже установленные будут отмечены флажками. Этот процесс может затянуться на несколько минут.

- После того как подгрузится список, необходимо найти пункт Telnet-клиент. В меню есть и Telnet-сервер, но к этому мы вернемся чуть позже. Если галочка напротив нужного нам пункта не стоит, ее нужно поставить.

- После нажатия кнопки «ОК» система начнет устанавливать необходимые составляющие для правильной работы протокола. На это может потребоваться некоторое время, но на современных компьютерах процесс вряд ли займет больше минуты. Таким образом, вопрос, как включить Telnet, был решен в 5 простых шагов.

Установка и запуск

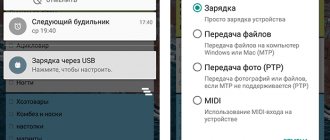

Скачивать утилиту не нужно, Telnet встроен в Windows 7/8/10 по умолчанию.

Инструкция по установке и запуску:

- для установки клиента нужно открыть «Панель управления»;

- далее выбираем «Программы» и «Включение и отключение компонентов»;

- в списке системных компонентов следует найти «Клиент Telnet»;

- отмечаем чекбокс и щелкаем «ОК», начнется процесс установки.

Для того, чтобы запустить клиент нужно открыть командную строку:

- в меню «Пуск», в поисковой строке ввести «CMD»;

- далее запускаем командную строку от имени администратора и вводим «Telnet»;

- после этого откроется окно утилиты.

Что такое CAM-модуль для приема телевидения и как его использовать

Предлагаем ознакомиться с видео по установке Телнет в Windows:

Служба Telnet: и клиент Telnet?

Чуть выше уже упоминались оба понятия из заголовка. Как и у множества других приложений, в Telnet различают клиентскую и серверную части. Однако сервер Telnet — вовсе не обязательно сервер в общем понимании этого слова. Компьютер, с которого осуществляется подключение, принято считать клиентом, устройство, к которому осуществляется данное подключение, будет сервером. Это может быть маршрутизатор, компьютер, или любой другой хост, поддерживающий управление с командной строки. Если речь идет об удаленном администрировании персонального пользовательского компьютера или сервера, Telnet-порт должен быть открыт. Часто его закрывают в целях безопасности, поэтому при попытке установить сессию появится сообщение об ошибке. Для проверки открытых и закрытых портов можно использовать специальную утилиту либо веб-сервис. Стандартный Telnet порт — 23. Если вы хотите не только самостоятельно подключаться к другим компьютерам, но и разрешить администрирование вашего ПК посредством Telnet, то в той же оснастке операционной системы необходимо поставить галочку и напротив компонента сервера Telnet. Аналогичным образом должны быть настроены те ПК и серверное оборудование, которые вы администрируете.

Как получить доступ к службе Telnet

Для подключения к службе Telnet все, что вам нужно, — это эмулятор терминала и адрес компьютера, к которому вы хотите подключиться.

Есть много терминальных эмуляторов. Большинство из них бесплатны. В этом случае мы будем использовать популярный термин Tera. В качестве демонстрации мы подключимся к службе Telnet, которая использует текст ASCII, чтобы пересказать весь первый фильм «Звездные войны».

Обычно в традиционном терминальном приложении вы набираете «telnet», затем пробел и адрес службы. Вам также может понадобиться указать порт в команде, обычно это порт 23 для Telnet. Тем не менее, Tera Term имеет графический интерфейс, поэтому все, что нам нужно сделать, это заполнить экран следующим образом.

Как вы можете сказать, адрес для этой услуги — towel.blinkenlights.nl. Когда все настроено, как указано выше, просто нажмите ОК, и это произойдет.

Потрясающие! Правильно? Давайте не будем останавливать веселье там. Вот еще несколько сервисов Telnet, с которыми вы можете поиграть, пока у вас нет этого терминального приложения.

Программы для работы с Telnet

После запуска всех необходимых служб Telnet можно смело начинать работу с помощью встроенного инструмента Windows — командной строки. Вызывается она из меню «Пуск», либо щелчком мыши по соответствующему пункту, либо быстрым набором (cmd). Желательно всегда запускать командную строку с правами пользователя «Администратор» (либо локальный, устройства на котором вы работаете, либо доменный). В этом случае вам не придется перезапускать приложение, если потребуется повышение прав. Помимо имеющегося инструмента самой операционной системы, существуют и сторонние программы, позволяющие осуществлять доступ по Telnet-протоколу. Самой популярной из них является Putty. Наряду с ней пользуются успехом и другие приложения, работающие под разными операционными системами, такие как TeraTerm, AnyConnect, DTelnet, EasyTerm, KoalaTerm и многие другие. Какой программой пользоваться, каждый решает сам, в зависимости от личных предпочтений, требований к интерфейсу и т. д. Существенных отличий в плане функциональности между ними нет, и быть не может. Каждая из утилит реализует весь доступный список команд Telnet.

Telnet как инструмент удаленного управления

Telnet может использоваться для отправки команд удаленным системам и, следовательно, управления ими через интерфейс терминала. Это редко делается в наши дни, когда протокол SSH (Secure Shell) в основном заменяет назначение и функцию Telnet.

Тем не менее, Telnet по-прежнему важен, поскольку системы, работающие под управлением операционных систем предыдущих эпох, но все еще используемые сегодня, могут быть доступны только через Telnet. Некоторые интернет-устройства, такие как определенные маршрутизаторы, могут также отвечать только на команды Telnet.

Это на самом деле одно из ключевых преимуществ Telnet. Это такой старый и фундаментальный протокол, на который часто можно полагаться, чтобы он работал надежно и последовательно. В конце концов, его целью было стать универсальным языком для компьютеров для отправки и получения команд. Однако его не следует использовать в качестве технологии первой линии, если это вообще возможно. Secure Shell, как правило, лучший выбор практически в любой ситуации,

Telnet-команды: как разобраться?

Опытному не составит труда в считаные минуты установить необходимые компоненты (если они не были проинсталлированы ранее), открыть Telnet-сессию и выполнить всю настройку удаленного хоста. Однако есть и новички, которые видят консоль чуть ли не в первый раз в жизни. Как узнать список доступных команд в Telnet? Что такое WONT AUTH или SET LOCALECHO? Все не так сложно, как кажется поначалу. Во-первых, всегда надо помнить о том, что в любом командном интерфейсе есть встроенная справка. Она бывает доступна по стандартным ключам, например, help или «?». Во-вторых, учитывая, насколько старый в сети можно найти бесконечное множество ресурсов с полезной информацией по синтаксису. Таким образом, переживать совершенно не о чем. А практика показывает, что с помощью нескольких строк команд результата добиться намного легче в большинстве случаев. И уже через несколько сессий вы с уверенностью будете набирать нужные команды без обращений к синтаксис-помощнику.

Telnet на сетевых устройствах

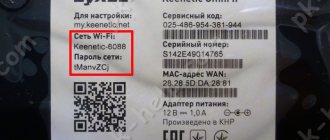

Мы уже говорили о том, что с помощью протокола Telnet можно управлять не только компьютерами, но и самыми различными сетевыми устройствами. Наиболее часто встречающийся класс таких устройств — это маршрутизаторы. Так что такое Telnet в роутере, для чего он нужен, как его включить?

В зависимости от производителя и конкретной модели включить доступ по Telnet можно по-разному. Вы можете зайти на роутер по веб-интерфейсу либо через консоль. В первом случае вам нужно будет найти пункт удаленного администрирования, где разрешается тот или иной вид подключения (Telnet, ssh). Во втором случае доступ может быть предоставлен посредством командной строки. Каждый администратор выбирает удобный для себя сценарий. Однако встречаются маршрутизаторы, в которых реализован только один из двух возможных вариантов первоначального подключения, например, доступен лишь веб-интерфейс. Администратору, привыкшему к работе с консолью, будет достаточно некомфортно искать пункт, где нужно поставить заветную галочку, но в действительности ничего сложного в этом нет. Интерфейс большинства современных роутеров достаточно понятен. Названия пунктов меню говорят сами за себя, минималистический дизайн не позволит запутаться.

Преимущества Telnet-сессий

К этому моменту мы в достаточной мере ознакомились с технологией, чтобы поговорить о достоинствах и недостатках Telnet. Каким бы удачным ни был продукт, нельзя говорить о том, что он абсолютно лишен минусов. А если речь идет о службе, которая была выпущена в самом начале 70-х годов прошлого века, забывать об этом факте и вовсе не стоит.

Из очевидных плюсов обязательно нужно отметить простоту, быстроту и удобство протокола. Меньше чем за минуту удобный клиент обратится к выбранному вами TCP-порту сервера и создаст эмуляцию локального терминала. Выше мы говорили о стандартном 23 рабочем порте. На самом деле и «прослушивать», и «разговаривать» по Telnet можно на любом порте. Именно в этом и заключается гибкость работы протокола.

По сравнению с другими протоколами удаленного администрирования Telnet менее требователен к процессору. С современными темпами развития этот плюс может показаться незначительным, но лишь на первый взгляд. Наряду с развитием техники, не стоят на месте и компании, выпускающие программное обеспечение. Приложения становятся все более громоздкими, требуют все больше места на жестком диске, больше оперативной памяти, более мощные процессоры. Утилита, которая на фоне остального установленного ПО будет потреблять незначительное количество системных ресурсов, придется как нельзя кстати.

Недостатки Telnet-протокола

Основной и часто приводимый недостаток Telnet — доступ к удаленному устройству осуществляется по незашифрованному каналу связи. Единственной преградой для злоумышленника служит аутентификация пользователя в момент открытия Telnet-сессии, то есть требование логина и пароля. Однако эти данные также передаются в незашифрованном виде. Поэтому, если кто-то задастся целью взломать доступ по Telnet, ему достаточно ненадолго запустить packet sniffer (программное обеспечение для «отлова» пакетов). Через какое-то время администратор откроет свою Telnet-сессию и сообщит удаленному серверу логин и пароль, которые тут же будут перехвачены злоумышленником в открытом виде. В этом разрезе альтернативой Telnet является SSH (защищенное соединение). Поэтому не рекомендуется использовать Telnet в сетях широкой доступности, например, вне вашей защищенной локальной сети офиса. Кроме того, следует помнить о том, что соединение с сервером может быть прервано.

Что такое Telnet против Secure Shell?

Telnet был разработан в то время, когда идея кибербезопасности на самом деле никого не волновала. Так как компьютеры с доступом к сети имели только доверенные лица, мысль о том, что кто-то взломает компьютер, была довольно надуманной.

Сегодня миллиарды людей имеют компьютер и подключение к интернету. Хакеры постоянно атакуют удаленные системы, а это значит, что они всегда ищут новую уязвимость. Поскольку Telnet отправляет свои команды в виде простого текста, и каждый знает, какой сетевой порт он использует по умолчанию, перехватывать или изменять данные довольно просто.

Secure Shell решает эту проблему с помощью надежного шифрования всех данных, которые она отправляет и получает. Это одна из главных причин, по которой он вытеснил Telnet. Тем не менее, в наши дни есть также способы применения шифрования к Telnet, хотя это не является неотъемлемой частью протокола.