Доброго времени суток друзья.

Вы поставили пароль на определенную информацию в компьютере, а теперь хотите убрать его? Не знаете, как это сделать? В этой статье представлены простые инструкции, как отключить Bitlocker — ту самую программу, которая защищает ваши данные от взлома.

Bitlocker — это встроенная утилита в системы Windows, созданная для обеспечения безопасности важной информации от несанкционированного доступа. Установив ее, владелец компьютера ставит на все или отдельные файлы пароль. Приложение позволяет сохранить его на внешнем носителе или распечатать, чтобы оставлять PIN только в памяти, ведь она может и подкачать.

Шифрование информации заключается в том, что прога преобразует ее в специальный формат, который можно прочитать только после ввода пароля.

Если без него попытаться открыть файл, перед вами предстанут несвязанные между собой цифры и буквы.

Изначально можно настроить утилиту так, чтобы блокировка снималась, когда вставляется флешка с ключом. Лучше завести несколько носителей с паролем.

Важно! Если вы забудете и потеряете все ключи, вместе с ними утратите и доступ ко всем данным на диске (или на флеш накопителе) навсегда.

Впервые приложение начало работу в расширенной версии Windows Vista. Сейчас оно доступно и для других поколений этой системы.

Способы отключения Bitlocker

Чтобы отменить блокировку, не нужно быть хакером или профессиональным IT-шником. Все делается просто; разумеется, если вы сами поставили пароль, а не собираетесь взламывать чужие данные. Так и есть? Тогда приступим к разбору.

Есть несколько способов, как разблокировать файлы. Самый простой из них выглядит так:

- Кликните правой кнопкой мыши на нужном диске и в выпавшем окне нажмите «Управление БитЛокером»;

- Откроется новое меню, где следует выбрать пункт «Turn off» (отключить).

Когда вы переустанавливаете Windows 10 или другую версию ОС, вам потребуется приостановка шифрования. Чтобы ее выполнить, следуйте инструкции ниже:

- Открываете Пуск — Панель управления — Система и безопасность — Шифрование диска BitLocker;

- Выберите пункт «Приостановить защиту», или «Управление BitLocker» — далее «Оключить BitLocker» (В Win7) .

- Нажмите «Да» в подтверждение того, что вы сознательно отключаете ее.

Через это же меню можно вовсе выключить блокировку, нажав на соответствующую кнопку.

Имейте в виду, что Windows Vista и остальных версиях системы могут отличаться названия описанных выше разделов. Но в любом случае вы найдете нужные настройки через панель управления. Например, в Windows 8 вы можете открыть ее так:

- Проведите курсором вниз от верхнего правого угла рабочего стола.

- Появилось меню? Нажмите на «Поиск».

- В строке введите «Панель управления». Когда она откроется, вы увидите среди прочего настройки Bitlocker.

Скажу честно, о том как отключить данный шифровальщик если утерян пароль я не знаю. Могу только порекомендовать отформатировать устройство — в следствии чего диск будет доступен для работы. Но при таком раскладе естественно пропадут все данные на нём.

Если компьютер потерян или украден, пароль не защитит данные. Вору даже не нужно заходить в систему — он просто удалит жесткий диск и подключит его к другому компьютеру.

Однако, если данные зашифрованы, их практически невозможно извлечь.

Итак, что можно защитить:

- клиентов от кражи личных данных;

- бизнес от требований, связанных с нарушениями конфиденциальности;

- репутацию.

Microsoft BitLocker обеспечивает простое шифрование данных дисков на компьютере. Таким образом, вы можете оставаться защищенным, если устройство или диск потеряны, или украдены.

Для начала сделайте следующее:

- перед выполнением любого из последующих методов проведите резервное копирование системы;

- проверьте, поддерживает ли Windows шифрование устройств.

Большинство ПК с версией системы 8.1 и выше (но не все) способны шифровать устройства. В основном новые компьютеры под управлением Windows 10 имеют эту функцию.

При входе в качестве администратора BitLocker шифрует только ваш диск.

Ключ восстановления загружается на серверы Microsoft. Он поможет восстановить важные файлы, если вы забудете пароль или не сможете зайти в систему.

Чтобы узнать, поддерживает ли ваш компьютер шифрование устройств, выполните следующие действия:

Шаг 1. Откройте приложение «Параметры» с помощью клавиш «Win+I».

Шаг 2. Выберите «Система», а затем перейдите на вкладку «О программе».

Шаг 3. Найдите раздел «Шифрования устройства» в нижней части окна. Если вы ничего не нашли, значит компьютер не поддерживает эту функцию. В ином случае вы увидите раздел, как на скриншоте ниже.

Особенности Bitlocker в Windows 10

Если вам вдруг потребуется снова активировать функцию, то рекомендуется принять во внимание ее особенности. Так вы получите полное представление относительно того, как работает Битлокер.

BitLocker – это встроенная функция шифрования жестких дисков, твердотельных и флеш-накопителей. В отличие от защиты учетной записи, Битлокер позволяет защитить не сам компьютер, а его содержимое. Ведь злоумышленнику не составит труда извлечь HDD или SSD, а затем подключить его к своему устройству. Но в данном случае он не сможет снять блокировку.

На заметку. Функция BitLocker не доступна в Windows 10 Home. Она работает только в профессиональной и корпоративной версиях ОС.

Вероятность взлома накопителя, защищенного Битлокером, очень мала. Но она существует. Для разблокировки злоумышленник должен подобрать ключ, а на это может уйти несколько дней или месяцев, при условии постоянных попыток ввода пароля.

Требования

Первое требование — наличие необходимой версии ОС. Как правило, BitLocker поддерживает Windows Pro или Ultimate, например:

- Windows Vista и Windows 7: Enterprise и Ultimate;

- выпуски Windows 8 и 8.1: Pro и Enterprise;

- выпуски Windows 10: Pro, Enterprise и Education.

Если вы используете домашнюю Windows, стоит рассмотреть обновление до версии Pro.

Примечание! Обновление операционной системы лучше совместить с покупкой нового компьютера, поскольку почти во все модели включен TPM.

Ваш ПК должен поддерживать Trusted Platform Module (TPM). Его имеют многие ПК, предназначенные для бизнеса (например, Dell Precision и Optiplex, серия Lenovo ThinkCenter, HP Pro и Elite). Кстати, вы можете использовать BitLocker даже без TPM.

Хотите BitLocker для Windows – заплатите $100

Функция BitLocker является частью профессиональной версии Windows со времён Windows Vista. Однако, типичные компьютер поставляется с домашней версией Windows 10, и Microsoft просит порядка $100 за обновление до Windows 10 Pro.

То, что Microsoft хочет взимать дополнительную плату за бизнес-функции, – это нормально. Обычному домашнему пользователю не нужна технология Hyper-V, удаленного рабочего стола сервера или присоединения к домену. Тем не менее, BitLocker является функцией, которая принесла бы выгоду любому пользователю.

Особенно глупо, что BitLocker доступен только на Pro-версии, когда Windows 10 даёт возможность домашним пользователям использовать Storage Spaces, то есть зеркально отражать данные на нескольких физических дисках.

Как проверить наличие TPM

Вы уже знаете, что компьютер должен иметь TPM. TPM — это специальный микрочип, который позволяет устройству поддерживать расширенные функции безопасности и обеспечивает защищенный от несанкционированного доступа способ хранения ключей шифрования.

Вы можете проверить, есть ли на компьютере TPM, выполнив следующие шаги:

Шаг 1. Выберите клавиши «Windows+R».

Шаг 2. Введите «tpm.msc».

Шаг 3. Нажмите «Enter».

Шаг 1. Чтобы открыть меню «Power User» используйте комбинацию клавиш «Windows+X». Затем выберите «Диспетчер устройств».

Шаг 2. Разверните устройства безопасности. TPM представлен как доверенный платформенный модуль с номером версии.

Примечание! Для поддержки BitLocker на компьютере должен быть чип TPM версии 1.2 или новее.

Однако, если вы видите сообщение «Совместимый доверенный платформенный модуль не найден», то это означает, что на вашем компьютере нет TPM.

Разблокировка вашего диска BitLocker

Если ваш системный диск зашифрован, его разблокировка зависит от выбранного вами метода (и есть ли у вашего ПК TPM). Если у вас есть TPM и вы решили автоматически разблокировать диск, вы не заметите ничего нового – вы загрузитесь прямо в Windows, как всегда. Если вы выбрали другой метод разблокировки, Windows предложит разблокировать диск (набрав пароль, подключив USB-накопитель или что-то ещё).

Если вы потеряли (или забыли) свой метод разблокировки, нажмите Esc на экране приглашения, чтобы ввести ключ восстановления.

Если вы зашифровали несистемный или съемный диск, Windows предложит разблокировать диск при первом доступе к нему после запуска Windows (или когда вы подключаете его к компьютеру, если это съемный диск). Введите свой пароль или вставьте смарт-карту, и диск должен разблокироваться, чтобы вы могли его использовать.

В File Explorer зашифрованные диски обозначаются золотым замком. Этот замок изменяется на серый при разблокировке диска.

Вы можете управлять заблокированным диском – сменить пароль, отключить BitLocker, создать резервную копию вашего ключа восстановления или выполнить другие действия – из окна панели управления BitLocker. Щелкните правой кнопкой мыши любой зашифрованный диск и выберите «Управление BitLocker», чтобы перейти непосредственно на эту страницу.

Как включить BitLocker

После проверки наличия чипа TPM на компьютере выполните следующие шаги по активации BitLocker:

Шаг 1. Нажмите кнопку «Пуск». В папке служебных программ отыщите «Панель управления».

Шаг 2. Нажмите «Система и безопасность».

Шаг 3. Щелкните «Шифрование диска BitLocker».

Шаг 4. Затем нажмите на текстовую ссылку «Включить BitLocker».

Шаг 5. Выберите способ разблокировки диска во время запуска: вы можете вставить флешку или ввести пароль (мы выбрали второй метод, поскольку он проще).

Шаг 6. Дальше введите пароль, который будет использоваться при загрузке Windows 10 для разблокировки диска (однако, вы должны его хорошенько запомнить). После этого нажмите «Далее».

Примечание! Удостоверьтесь в надежности созданного пароля, используя верхний и нижний регистр, номера и символы.

Шаг 7. Не беспокойтесь о том, что все забудете. Вам будет предоставлено несколько вариантов хранения ключа, который поможет восстановить доступ к файлам:

- в своей учетной записи Microsoft;

- на USB-накопителе;

- в виде файла;

- на бумаге.

Убедитесь, что выбрали наиболее удобный для себя вариант и сохраните ключ восстановления в безопасном месте.

Шаг 8. Нажмите «Далее».

Шаг 9. Теперь выберите опцию шифрования, которая наилучшим образом соответствует вашим потребностям.

Шаг 10. Затем определитесь с этими двумя параметрами.

Шаг 11. Нажмите «Далее».

Шаг 12. Теперь поставьте флажок возле запуска проверки системы BitLocker и нажмите «Продолжить».

Шаг 13. Все готово! Перед началом процесса шифрования просто перезагрузите компьютер.

Шаг 14. Чтобы разблокировать диск BitLocker предложит ввести пароль. Введите его и нажмите «Enter».

Потенциальные уязвимости

Наверняка ты заметил, что при первой активации BitLocker приходится долго ждать. Это неудивительно — процесс посекторного шифрования может занять несколько часов, ведь даже прочитать все блоки терабайтных HDD быстрее не удается. Однако отключение BitLocker происходит практически мгновенно — как же так?

Дело в том, что при отключении BitLocker не выполняет расшифровку данных. Все секторы так и останутся зашифрованными ключом FVEK. Просто доступ к этому ключу больше никак не будет ограничиваться. Все проверки отключатся, а VMK останется записанным среди метаданных в открытом виде. При каждом включении компьютера загрузчик ОС будет считывать VMK (уже без проверки TPM, запроса ключа на флешке или пароля), автоматически расшифровывать им FVEK, а затем и все файлы по мере обращения к ним. Для пользователя все будет выглядеть как полное отсутствие шифрования, но самые внимательные могут заметить незначительное снижение быстродействия дисковой подсистемы. Точнее — отсутствие прибавки в скорости после отключения шифрования.

Интересно в этой схеме и другое. Несмотря на название (технология полнодискового шифрования), часть данных при использовании BitLocker все равно остается незашифрованной. В открытом виде остаются MBR и BS (если только диск не был проинициализирован в GPT), поврежденные секторы и метаданные. Открытый загрузчик дает простор фантазии. В псевдосбойных секторах удобно прятать руткиты и прочую малварь, а метаданные содержат много всего интересного, в том числе копии ключей. Если BitLocker активен, то они будут зашифрованы (но слабее, чем FVEK шифрует содержимое секторов), а если деактивирован, то просто будут лежать в открытом виде. Это всё потенциальные векторы атаки. Потенциальные они потому, что, помимо них, есть куда более простые и универсальные.

Ключ восстановления

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления, с которыми связан еще один популярный вектор атаки. Пользователи боятся забыть свой пароль и потерять доступ к системе, а Windows сама рекомендует им сделать аварийный вход. Для этого мастер шифрования BitLocker на последнем этапе предлагает создать ключ восстановления. Отказ от его создания не предусмотрен. Можно только выбрать один из вариантов экспорта ключа, каждый из которых очень уязвим.

В настройках по умолчанию ключ экспортируется как простой текстовый файл с узнаваемым именем: «Ключ восстановления BitLocker #», где вместо # пишется идентификатор компьютера (да, прямо в имени файла!). Сам ключ выглядит так.

Аварийный вход в BitLocker

Если ты забыл (или никогда не знал) заданный в BitLocker пароль, то просто поищи файл с ключом восстановления. Наверняка он будет сохранен среди документов текущего пользователя или на его флешке. Может быть, он даже напечатан на листочке, как это рекомендует сделать Microsoft. Просто дождись, пока коллега уйдет на перерыв (как всегда, забыв заблокировать свой комп) и приступай к поискам.

Вход с ключом восстановления

Для быстрого обнаружения ключа восстановления удобно ограничить поиск по расширению (txt), дате создания (если представляешь, когда примерно могли включить BitLocker) и размеру файла (1388 байт, если файл не редактировали). Найдя ключ восстановления, скопируй его. С ним ты сможешь в любой момент обойти стандартную авторизацию в BitLocker. Для этого достаточно нажать Esc и ввести ключ восстановления. Ты залогинишься без проблем и даже сможешь сменить пароль в BitLocker на произвольный, не указывая старый! Это уже напоминает проделки из рубрики «Западлостроение».

Смена пароля без ввода действующего

Что нужно знать

После перезагрузки компьютер быстро откроет рабочий стол. Это не конец!

После перехода в «Панель управления»>«Система и безопасность»>«Шифрование диска BitLocker» вы увидите, что диск еще не зашифрован.

Что делать в этом случае?

Абсолютно ничего. Просто ждите окончания процесса. Он занимает некоторое время, в зависимости от выбранного вами варианта и размера накопителя. Спокойно используйте свой компьютер, а последние штрихи будут выполняться в фоновом режиме.

Как только вы обнаружите, что процесс шифрования завершен, в «Проводнике» над диском должен появится соответствующий значок BitLocker.

Так вы сможете проверить, включен он или нет.

Что можно зашифровать, а что – нет

Можно зашифровать любой диск, кроме сетевого и оптического. Список поддерживаемых типов подключения дисков:

- USB;

- Firewire;

- SATA;

- SAS;

- ATA;

- IDE;

- SCSI;

- eSATA;

- iSCSI;

- Fiber Channel.

Не поддерживается шифрование томов, подключенных по Bluetooth. Когда вы подключили свой мобильный телефон к компьютеру по Bluetooth, его карта памяти выглядит как отдельный носитель данных. Зашифровать такой носитель нельзя.

Поддерживаются файловые системы NTFS, FAT32, FAT16, ExFAT. Не поддерживаются остальные файловые системы, в том числе CDFS, NFS, DFS, LFS, программные RAID-массивы (аппаратные RAID-массивы поддерживаются).

Можно зашифровать твердотелые накопители (SSD, флешки, SD-карты), жесткие диски (в том числе подключаемые по USB, см. ранее) и аппаратные RAID-массивы. Шифрование других типов дисков не поддерживается.

Огромным преимуществом BitLocker является поддержка шифрования GPT-дисков. Из проверенных средств шифрования поддержку GPT обеспечивают продукты от Symantec (например, Symantec Endpoint Encryption), но за них нужно платить, а стоимость BitLocker уже включена в состав Windows.

Как задействовать BitLocker, если на компьютере нет TPM

Для этого выполните следующие действия:

Шаг 1. Чтобы открыть «Редактор локальной групповой политики» (его имеют не все версии системы) используйте комбинацию клавиш «Windows+R». Введите «gpedit.msc» и нажмите «Enter».

Шаг 2. В разделе «Конфигурация компьютера» разверните «Административные шаблоны».

Шаг 3. После этого разверните «Компоненты Windows».

Шаг 4. Теперь откройте «Шифрование диска BitLocker» и выберите «Диски операционной системы».

Шаг 5. С правой стороны дважды щелкните по выделенному на скриншоте параметру.

Шаг 6. Выберите «Включено».

Шаг 7. Теперь поставьте флажок возле соответствующего параметра, как на скриншоте ниже. Нажмите «OK».

Шаг 8. Закройте редактор.

Видео — Шифрование системного диска С с BitLocker в Windows 10, активация ТРМ

Шифровать весь диск или создать контейнер

Многие руководства говорят о создании контейнера BitLocker, который работает так же, как и зашифрованный контейнер TrueCrypt или Veracrypt. Однако, это немного неправильно, но вы можете добиться аналогичного эффекта. BitLocker работает путем шифрования всех дисков. Это может быть ваш системный диск, другой физический диск или виртуальный жесткий диск (VHD), который существует как файл и смонтирован в Windows.

Разница, по большому счету, семантическая. В других продуктах шифрования вы обычно создаете зашифрованный контейнер, а затем монтируете его как диск в Windows, когда вам нужно его использовать. С BitLocker вы создаете виртуальный жесткий диск, а затем шифруете его.

В этой статье мы сосредоточимся на включении BitLocker для существующего физического диска.

Шифрование всех дисков

Вы должны включить BitLocker на всех дисках хранения — как внутренних, так и внешних. Просто повторите описанные выше действия для каждого из имеющихся на компьютере накопителей.

К внешним устройствам хранения данных относятся любые USB-диски, флешки, SD-карты и т. д. Мы не рекомендуем их использовать, поскольку даже после шифрования эти устройства рискуют быть украденными и разблокированными. Нет никаких гарантий касательно того, что любой такой диск не будет дешифрован случайным образом, и что вы хорошо запомните пароль или ключ восстановления.

На заметку! Лучше подумайте об использовании бесплатного и надежного облачного хранилища.

Если внешний диск необходим вам для резервного копирования файлов, тогда включите BitLocker. Для удобства можно установить автоматическое разблокирование при подключении к конкретному компьютеру. Таким образом, вам не придется постоянно вводить пароль, чтобы разблокировать диск. Однако, всегда имейте при себе либо пароль, либо ключ восстановления. Поэтому сохраните их в безопасном месте (например, в учетной записи Microsoft).

Криптоконтейнеры, или виртуальные диски

Далеко не всегда можно зашифровать весь жесткий диск или даже раздел. Типичный пример – офисный компьютер. Вы хотите, чтобы ваши данные остались секретными и недоступными для других коллег, которые, возможно, работают за вашим же компьютером (общее рабочее место), но в то же время у вас нет прав администратора, которые необходимы при шифровании диска или раздела.

В этом случае на помощь придут виртуальные диски, или криптоконтейнеры. Виртуальный диск представляет собой файл, внутри которого находятся ваши данные – файлы и каталоги. Можете смотреть на виртуальный диск как на архив. Только содержимое этого архива зашифровано. Также виртуальный диск можно подмонтировать к какой-то букве, например к Z:, и работать с ним как с обычным диском.

Что лучше – шифровать разделы или использовать виртуальные зашифрованные диски? Здесь каждый решает сам, поскольку у каждого способа есть свои преимущества и недостатки. Шифрование разделов так же надежно, как и шифрование виртуального диска, и наоборот.

Преимущество виртуального диска в том, что его можно легко скопировать на другой жесткий диск или флешку (если позволяет размер). Например, вы можете создать виртуальный диск на 4 Гб (ограничений на размер виртуального диска нет, если не считать естественных) и при необходимости скопировать файл виртуального диска на флешку или на внешний жесткий диск. А при правильном выборе программ шифрования можно использовать один и тот же диск и на компьютере, и на смартфоне. Например, Android-приложение EDS использует тот же формат виртуальных дисков, что и TrueCrypt. Следовательно, перенести контейнер с компьютера на смартфон проще простого (лишь бы на SD-карте хватило места). С зашифрованным разделом у вас такое проделать не получится.

Конечно, при необходимости, можно создать образ зашифрованного диска – на тот случай, если вы хотите сделать его резервную копию или переместить на другой компьютер. Но это уже отдельная история. Если у вас возникнет подобная потребность, рекомендую программу Clonezilla – уже надежное и проверенное решение. Перенос зашифрованного раздела на другой компьютер – это более сложная затея, чем перенос виртуального диска. Если есть такая необходимость, то проще использовать виртуальные диски.

Какой способ выбрать? Если вы можете себе позволить зашифровать раздел, тогда можно выбрать этот способ. Также весь раздел лучше шифровать, если размер ваших секретных документов довольно большой.

Но есть ситуации, когда использовать весь раздел нельзя или нет смысла. Например, у вас есть только один раздел (диск С:) на жестком диске и по тем или иным причинам (нет прав, например, поскольку компьютер не ваш) вы не можете или не хотите изменять его разметку, тогда нужно использовать виртуальные диски. Нет смысла шифровать весь раздел, если размер документов (файлов), которые вам нужно зашифровать, небольшой – несколько гигабайт.

Как зашифровать диск с помощью BitLocker без перезапуска системы

По умолчанию Windows автоматически разблокирует диск после входа в учетную запись. Если эта функция отключена, тогда попробуйте снять защиту с диска вручную. Мы покажем вам, как это сделать самостоятельно.

Часть 1. Как зашифровать диск

Прежде чем ставить пароль на накопитель, убедитесь, что функция автоматической блокировки отключена. После завершения работы диск автоматически зашифруется.

Если вы хотите заблокировать диск самостоятельно, то должны сделать это с помощью «Командной строки»:

- Откройте командную строку с правами администратора.

Примечание! Замените d: буквой диска, на который вы хотите поставить защиту «manage-bde -lock d: -forcedismount».

Закройте «Командную строку». С этого момента ваш диск надежно защищен, поэтому вы не можете получить к нему доступ без указанного пароля.

Часть 2. Как разблокировать диск

Снять защиту с диска намного проще, чем поставить на него пароль. Следуйте этим шагам:

- Откройте «Проводник» и щелкните правой кнопкой мыши, выбрав зашифрованный диск. В контекстном меню найдите «Управление BitLocker».

Теперь защита снята, и вы можете получить доступ к файлам, хранящимся на диске.

Конечно, вы также можете разблокировать диск с помощью командной строки.

- Откройте «Командную строку».

Что и как работает шифрование жесткого диска: простое объяснение

Зашифровать или зашифровать это метод, с помощью которого мы можем скрыть информацию от других людей. Для этого используются алгоритмы для изменения исходной информации на случайные данные, чтобы любой, кто пытается получить доступ к этим данным, не мог их прочитать или понять.

Шифрование обычно имеет два способа (иначе это не имеет смысла).

Первый способ — преобразовать исходную информацию в зашифрованные данные. Для этого используются ключи (или пароли шифрования). Они могут быть общедоступными в случае асимметричного шифрования или частными в случае симметричного шифрования. Оба метода похожи, хотя некоторые этапы процесса шифрования или дешифрования меняются.

Второй способ — расшифровка. Для этого тому, кто хочет прочитать информацию, понадобится тот же ключ, который использовался для шифрования данных, чтобы иметь возможность расшифровать его и снова получить исходную информацию.

Есть много разных алгоритмов шифрования. Старые, как правило, устарели и имеют недостатки безопасности, которые позволяют восстановить информацию без использования ключа шифрования. Новые же невозможно сломать даже грубой силой.

Как найти потерянный ключ восстановления

Ключ восстановления создается после первого использования программы BitLocker для каждого выбранного диска. Он предоставляет доступ к сокрытым данным. Ключ также можно использовать для разблокировки зашифрованных на съемном устройстве (например, на внешнем жестком диске или USB-накопителе) с помощью BitLocker To Go файлов и папок, если по какой-то причине вы забыли пароль или компьютер не может получить доступ к диску.

Ключ восстановления Bitlocker выглядит следующим образом (он хранится в файле .BEK с именем Bitlocker+Recovery+Key+4C2392DC-60A8-4B98-95AA-6A91D2191EB4.BEK).

Чтобы убедиться в правильности ключа восстановления, сравните начало указанного выше идентификатора со значением аналогичного в зашифрованном томе Bitlocker.

Как/Где найти потерянный ключ восстановления Bitlocker?

Способ возвращения потерянного ключа зависит от настроенных вами параметров входа в систему:

1. Если вы используете локальную учетную запись, тогда войдите как администратор.

2. Пользователи учетной записи Microsoft должны проверить следующие места:

- аккаунт Microsoft в Интернете. Чтобы получить ключ восстановления, перейдите в свою учетную запись и получите его оттуда;

- сохраненная копия ключа восстановления. Возможно, вы храните его в качестве файла, на флешке или в бумажном виде.

Что делать с ключом восстановления, как быть, если он утерян?

Итак, человеческий фактор такая штука, что, когда дело касается памяти, которая в определенный момент очень необходима — она нас подводит. Вот забыли вы, куда подевали ключ восстановления, тогда вспомните, каким образом вы его сохраняли в BitLocker. Так как утилита предлагает три способа сохранения ключа – печать, сохранение в файл и сохранение в учетную запись. Вы в любом случае должны были выбрать один из этих способов.

Итак, если вы сохранили ключ в учётке, то вам нужно зайти в OneDrive из браузера и войти в раздел «Ключи восстановления BitLocker». Входим в систему со своими учетными данными. Ключ будет определенно там, при условии, что он был вами туда загружен. Если его нет, может вы сохраняли его в другой учетной записи?

Бывает, пользователь создает не один ключ, тогда можно определить конкретный с помощью идентификатора в утилите BitLocker и сравнить его с тем, что от ключа, если совпадают, то это верный ключ.

Как деактивировать BitLocker

Первым делом включите компьютер и войдите в Windows.

- Откройте «Проводник» и щелкните правой кнопкой мыши по накопителю, который хотите расшифровать. В появившемся контекстном меню нажмите «Управление BitLocker».

Система перейдет к расшифровке вашего диска.

На заметку! Дешифровка — процесс отнюдь не быстрый. Ее продолжительность зависит от скорости вашего накопителя, производительности центрального процессора и объема данных, которые вы сохранили на выбранном диске.

Через некоторое время дешифровка завершится.

Все готово! BitLocker отключен, и теперь вы сможете получать доступ к файлам без надобности вводить пароль.

Активация EFS-шифрования диска

Для шифрования папки (или файла — последовательность действий будет такой же) щелкните на ней правой кнопкой мыши и выберите команду Свойства. В области Атрибуты нажмите кнопку Другие.

Затем включите атрибут Шифровать содержимое для защиты данных и нажмите кнопку ОK, затем еще раз нажмите кнопку ОK в окне свойств папки. Если вы шифруете непустой каталог, система спросит, нужно шифровать только эту папку или все вложенные папки и файлы. Нужно выбрать второй вариант.

Все, осталось только подождать, пока файлы будут зашифрованы. Система также сообщит о том, что выполнила резервное копирование вашего ключа шифрования – на всякий неприятный случай. Название зашифрованной папки в Проводнике будет отмечено зеленым шрифтом. Конечно, черно-белая иллюстрация плохо передает оттенки серого, поэтому предназначение этой иллюстрации в основном в том, чтобы привлечь ваше внимание.

Просмотреть созданные сертификаты можно через консоль mmc. Выполните команду mmc, далее выберите команду меню Файл, Добавить или удалить оснастку. В появившемся окне выберите Сертификаты и нажмите кнопку Добавить >, а затем нажмите кнопку OK.

Далее нужно выбрать, какими сертификатами вы хотите управлять. В нашем случае мы хотим управлять личными сертификатами, поэтому выберите моей учетной записи пользователя. Затем нажмите OK в окне добавления оснастки.

В окне консоли mmc нужно перейти в Сертификаты — текущий пользователь, Личное, Сертификаты, и в списке сертификатов вы увидите сертификат EFS. Если его удалить, вы не сможете получить доступ к зашифрованным файлам.

Вывод

BitLocker — весьма неплохая функция, способная защитить данные от потери и кражи на любых накопителях (флешках, жестких дисках и т. д.). Это не идеальный инструмент, хоть и весьма полезный. Он не нравится всем пользователям, поскольку запрашивает пароль каждый раз, когда нужно использовать зашифрованный диск. Однако, не стоит недооценивать BitLocker, поскольку однажды он может спасти не только ценную информацию, но и в целом ваш бизнес/репутацию.

Видео — Как зашифровать диск BitLocker

Понравилась статья? Сохраните, чтобы не потерять!

Никого совсем не удивляет тот факт, что на персональном компьютере может храниться сугубо личная информация или же корпоративные данные, представляющие повышенную ценность. Нежелательно, если такие сведения попадут в руки сторонних лиц, которые могут ими воспользоваться, провоцируя серьёзные проблемы у бывшего владельца ПК.

В зависимости от обстоятельств Bitlocker можно активировать и деактивировать.

Именно по этой причине многие пользователи выражают желание предпринять какие-то действия, ориентированные на ограниченный доступ ко всем файлам, сохраняющимся на компьютере. Такая процедура, действительно, существует. Проделав определённые манипуляции, никто из посторонних, не зная пароль или ключ к его восстановлению, не сможет получить доступ к документам.

Защитить важную информацию от ознакомления сторонними лицами удаётся, если провести шифрование диска Bitlocker. Такие действия помогают обеспечить полную конфиденциальность документам не только на конкретном ПК, но и в том случае, когда кем-то жёсткий диск извлечён и вставлен в другой персональный компьютер.

Выбор оптимального средства шифрования диска

Шифрование всего диска – наиболее радикальный метод шифрования. Преимущество этого способа в том, что пока вы введете пароль (или кто-то другой, кому в руки попал ваш компьютер), операционная система не загрузится.

Но это далеко не самый оптимальный способ шифрования данных. Во-первых, вы должны понимать, что любое шифрование – это, прежде всего, преобразование, видоизменение данных. Следовательно, при записи данных на диск их нужно зашифровать, а при чтении – расшифровать. В результате снижается общая производительность работы с системой.

Во-вторых, далеко не все данные нужно шифровать. Например, зачем шифровать файлы операционной системы, исполнимые файлы программ?

Вы можете возразить, что операционная система и приложения могут хранить конфиденциальные данные не только в пользовательских файлах, но и во временных файлах, в Cookies, в реестре, в файлах программы (каталог AppData). Когда нет времени, желания или возможности выяснить, что нужно шифровать, а что нет, часто шифруют весь жесткий диск, жертвуя производительностью.

Нужно отметить, что далеко не все программы умеют шифровать системный диск. Проверенных вариантов (чтобы вы могли не только зашифровать системный диск, но и потом расшифровать его) всего два – или стандартное средство BitLocker, или всем известная программа TrueCrypt или ее наследница VeraCrypt. Но опять-таки ни TrueCrypt, ни VeraCrypt не поддерживают UEFI.

Менее радикальный способ – шифрование одного из разделов. Вы можете выделить один из разделов для своих секретных документов и зашифровать его. Все ваши секретные данные (и приложения – при желании) будут храниться на этом диске. Перенести пользовательский профиль на зашифрованный диск, увы, не получится, так как далеко не все программы шифрования могут монтировать диск до входа пользователя в систему. Если вы опасаетесь, что кто-то сможет прочитать данные из вашего каталога AppData, лучше перестраховаться и зашифровать весь жесткий диск.

У шифрования раздела есть огромное преимущество перед шифрованием всего диска. Во-первых, больше выбор программ, которые могут шифровать раздел диска (просто не все программы шифрования могут зашифровать системный диск, а вот программ для шифрования обычных разделов гораздо больше). Во-вторых, все-таки файлы операционной системы не шифруются, как и файлы приложений, следовательно, с производительностью все будет в порядке.

Если у вас только один раздел, это не проблема. Существуют программы, которые могут «отрезать» свободное дисковое пространство и на его месте создать новый раздел. Например, пусть у вас есть один раздел (диск С:) размером 500 Гб. Из этих 500 Гб пусть свободно 250 Гб. Свободное дисковое пространство можно использовать, чтобы создать новый раздел. Например, вы можете «отрезать» 50 Гб (для секретных документов, думаю, этого более чем достаточно). После этого данный раздел можно зашифровать и использовать для хранения секретных файлов.

В качестве программы для изменения таблицы разделов я рекомендую использовать AOMEI Partition Assistant. Программа гораздо компактнее и дешевле Acronis, а работает не хуже. Изменение таблицы разделов происходит без перезагрузки компьютера (если, конечно, изменяется не системный раздел).

Для изменения размера раздела нужно щелкнуть по нему и выбрать команду меню Partition, Resize Partition. После этого появится окно, в котором нужно будет установить новый размер раздела.

После того, как программа уменьшит размер раздела, на жестком диске появится нераспределенная область. Нужно щелкнуть по ней и выбрать команду меню Partition, Create Partition. Далее все просто – нужно создать новый раздел (это и делает команда Create Partition), а потом отформатировать его как NTFS (команда Partition, Format Partition).

Все, теперь у вас есть отдельный раздел, который можно зашифровать. О том, как это сделать, будет сказано далее в этой главе.

Примечательно, что после шифрования нельзя будет изменять размер раздела. Поэтому сразу установите необходимый размер, возможно, с небольшим запасом (20-30%).

Типичный сценарий шифрования раздела – это совместное использование компьютера. Допустим, есть жесткий диск на 500 Гб и есть три пользователя, которые периодически работают с компьютером. Несмотря на то, что файловая система NTFS все же поддерживает права доступа и позволяет ограничить доступ одного пользователя к файлам другого пользователя, ее защиты недостаточно. Ведь у одного из этих трех пользователей будут права администратора, и он сможет получить доступ к файлам оставшихся двух пользователей.

Поэтому дисковое пространство жесткого диска можно разделить следующим образом:

- Примерно 200 Гб – общий раздел. Этот раздел также будет системным разделом. На нем будет установлена операционная система, программа и будут храниться общие файлы всех трех пользователей.

- Три раздела по ~100 Гб – думаю, 100 Гб вполне достаточно для хранения личных файлов каждого пользователя. Каждый из этих разделов будет зашифрован, а пароль доступа к зашифрованному разделу будет знать только тот пользователь, который зашифровал этот раздел. При этом администратор при всем своем желании не сможет расшифровать раздел другого пользователя и получить доступ к его файлам. Да, при желании администратор может отформатировать раздел и даже удалить его, но получить доступ он сможет только лишь в том случае, если обманом выведает у пользователя его пароль. Но, думаю, этого не произойдет, поэтому шифрование раздела – гораздо более эффективная мера, чем разграничение прав доступа с помощью NTFS.

Алгоритм включения и выключения функции

Шифрование диска Bitlocker осуществляется на Windows 7, 8 и 10, но только не всех версий. Предполагается, что на материнской плате, которой оснащён конкретный компьютер, на котором пользователь желает провести шифрование, должен наличествовать модуль TPM.

Прежде чем приступить к процессу шифрования всех файлов, важно учесть, что эта процедура достаточно продолжительная. Точное количество времени назвать предварительно затруднительно. Всё зависит от того, какой объём информации имеется на жёстком диске. В процессе шифрования Windows 10 будет продолжать работать, но вряд ли своей работоспособностью сможет порадовать вас, поскольку показатель производительности будет существенно снижен.

Включение функции

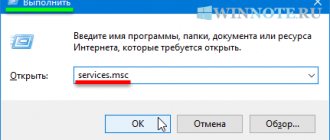

Если на вашем компьютере установлен Windows 10, при этом вы испытываете активное желание включить шифрование данных, воспользуйтесь нашими советами, чтобы вам не только всё удалось, но и путь реализации такого желания не был затруднительным. Первоначально найдите на своей клавиатуре клавишу «Win», иногда она сопровождается пиктограммой Windows, зажмите её, одновременно с нею зажмите клавишу «R». Зажатие этих двух клавиш одновременно вызывает открытие окна «Выполнить».

Прозрачное шифрование диска

Мы уже рассмотрели два способа шифрования данных – шифрование диска/раздела и виртуальные диски. Однако не всегда такое шифрование удобно.

Во-первых, не всегда есть возможность зашифровать весь физический диск. Во-вторых, если вы используете виртуальные диски, то файлы контейнеров, как правило, занимают сотни мегабайт дискового пространства, и их весьма просто обнаружить злоумышленнику. Да, есть методы сокрытия данных, но побеждает человеческая лень. В-третьих, зашифрованная папка может постоянно расти, а размер криптодиска ограничен величиной, указанной при его создании. Конечно, есть программы, позволяющие изменять размер криптодиска после его создания, но на это нужно обращать внимание сразу при выборе программы.

Всем хочется и удобно работать с файлами, и чтобы при этом файлы были надежно защищены. Такой компромисс есть – это прозрачное шифрование файлов, когда файлы зашифровываются и расшифровываются «на лету» – процессе работы с ними. Файлы остаются зашифрованными, а вы работаете с ними как с обычными файлами. Например, если вы зашифровали папку C:\Documents и поместили в нее свои документы, то при открытии документа из этой папки запускается Word или Excel и они даже не подозревают, что они являются зашифрованными. Вы работаете с зашифрованными файлами как с самыми обычными, совершенно не задумываясь о шифровании, монтировании, виртуальных дисках и т.д.

Кроме удобства использования, у прозрачного шифрования есть еще одно весомое преимущество. Как правило, на виртуальных зашифрованных дисках хранится большое количество файлов. Для работы даже с одним из них вам нужно подключать весь криптодиск. В результате становятся уязвимыми все остальные файлы. Конечно, можно создать множество небольших криптодисков, присвоить каждому отдельный пароль, но это не очень удобно. В случае с прозрачным шифрованием можно создать столько зашифрованных папок, сколько вам нужно, и поместить в каждую из них различные группы файлов – документы, личные фото и т.д. При этом расшифровыва-ются только те файлы, к которым осуществляется доступ, а не все файлы криптодиска сразу.

Организовать прозрачное шифрование папки можно как с помощью стандартных средств Windows (Encrypted File System), так и с помощью стандартных программ. Далее мы поговорим о стандартных средствах шифрования в Windows, а именно будут рассмотрены EFS и BitLocker. Также будет показано, как злоумышленник может расшифровать файлы, зашифрованные EFS.