Вирусные угрозы давно вышли за рамки стационарных компьютеров и стали обыденностью на мобильных устройствах. А операционная система Android, ввиду ее распространенности, привлекает все большее и большее внимание разработчиков вирусов. Из-за ее популярности именно она является абсолютным лидером по количеству заражений троянами. Поэтому в этой статье рассмотрим, как удалить троян с Android телефона или планшета.

Важно не откладывать очистку устройства от вирусов, ведь их действия не ограничиваются изменением настроек в телефонах и планшетах. И возникновение лагов и глюков – далеко не самое страшное что может произойти. Троянская угроза куда опаснее. Она может перехватывать личные данные пользователя и пересылать злоумышленнику. Под ударом могут оказаться не только логины и пароли от аккаунтов в социальных сетях и различных сервисах, но также и банковские данные, привязанные к устройству и личные фото. Поэтому нужно своевременно принять меры и произвести удаления вируса трояна с Андроид телефона или планшета.

Что это за вирусы такие?

Но давайте начнем сначала. Зачастую, при использовании различных программ пользователь сталкивается с рядом проблем. В большинстве случаев это всплывающие окна, которые предупреждают об угрозах сторонних программ. Вот тут и возникают пресловутые вирусы от HEUR:Trojan. Это такие вирусы, о которых часто предупреждает Сбербанк Онлайн. Вы могли видеть и другое название, например, Win32.Banker или AndroidOS.Agent.EB – это все те же вирусы.

Какие это вирусы и какие угрозы они несут в себе? HEUR: Trojan объединяет в себе особо опасные вирусы на Андроид, iOS и Windows. Главной особенностью является достаточно широкий функционал, из-за которого вирус может достаточно глубоко проникнуть в систему. А значит, уровень угрозы достаточно высокий.

Такие вирусы способны проникать в системные файлы очень быстро, а еще они могут маскироваться под обычный файл или приложение. При этом не всегда антивирусы предупреждают о возможных угрозах. Даже обычное посещение самого безобидного сайта может привести к заражению троянами.

И что все это значит?

Рассмотренные нами примеры демонстрируют, что фокус некоторых поставщиков мобильных устройств может быть смещен в сторону максимизации прибыли за счет всевозможных рекламных инструментов. Даже если эти инструменты причиняют определенные неудобства владельцу устройства. Если рекламные сети готовы платить деньги за просмотры, клики и установки, невзирая на их источник, у производителей появляется соблазн внедрять рекламные модули в устройства в принудительном порядке — это увеличит прибыль с каждого проданного устройства.

К сожалению, если пользователь приобрел устройство с такой предустановленной «рекламой», гарантированно удалить ее без риска повреждения системы зачастую невозможно. Остается надеяться на энтузиастов, создающих альтернативные прошивки для устройств. Но нужно понимать, что перепрошивка может привести к потере гарантии и даже вывести устройство из строя.

В случае же с теми рекламными модулями, которые пока не сделали ничего вредоносного, пользователю остается лишь надеяться, что разработчики случайно, сами того не подозревая, не добавят рекламу из какой-нибудь вредоносной партнерской сети.

Что делает HEUR: Trojan?

Как и у любого вируса, у этого семейства троянов есть свои функции. Итак, с какой целью ваше устройство хотят заразить:

- Массовое распространение сообщений на номера, в особенности на платные, включая и подтверждение всякого рода подписок, чтобы перехватить средства со счетов.

- Кража личных данных: паролей (преимущественно с банковских карт и электронных кошельков).

Звучит довольно опасно? К счастью, сегодня это семейство вирусов уже способны распознать множество антивирусных программ. Из самых популярных это Kaspersky, Dr.WEB, AVAST и пр.

Локализация источника

Как правило, об установке не устройство вредоносного ПО большинство пользователей узнает из последствий: блокировка экрана, пропажа денег с привязанной банковской карты или SIM-карты, кража учетных записей и т.д. На данном этапе важно вспомнить, какие события предшествовали Вашему несчастью? Возможно, Вы получили ссылку от знакомого, SMS-сообщение от неизвестного контакта или, возможно, Вы устанавливали приложения из неизвестных источников. О том, какими путями троянские программы и другие категории вредоносных программ попадают на устройства, можно почитать здесь.

Откуда можно заразиться вирусом?

Самой распространенной причиной появления вирусов является типичная неосторожность:

- Скачивание игр, не имеющих лицензии, загрузка медиа-, аудиофайлов с сомнительных ресурсов.

- Посещение сайтов, где присутствуют много картинок, gif-анимаций, разных ссылок, которые распространяются как спам в почтовые электронные ящики. В данном случае подхватить вирус проще простого, поскольку одно нажатие не туда, и вирус активируется сразу же.

- Передача файлов между пользователями, один из которых уже заражен вирусом.

- Переход на подозрительные ссылки в смс-сообщениях или в письме на почте.

Какие трояны встречаются чаще всего:

- Agent.EB или Androidos.Boogr.Gsh позволяют установить специальную программу, которая способна ввести рекламу во все сторонние приложения.

- AndroidOS.Agent — вид вируса, который распространяется по смс, а используется он для того, чтобы оформились платные подписки на те же самые номера.

- Generic.Miner.Gen способен продавать трафик, скачивать разного рода файлы и перенаправлять на нужный адрес.

- Generic — этот файл находится под вопросом у вирусной системы, к данному типу относятся и официальные приложения, в которых обнаруживаются отслеживающие информацию программы.

Unkillable xHelper and a Trojan matryoshka

It was the middle of last year that we detected the start of mass attacks by the xHelper Trojan on Android smartphones, but even now the malware remains as active as ever. The main feature of xHelper is entrenchment — once it gets into the phone, it somehow remains there even after the user deletes it and restores the factory settings. We conducted a thorough study to determine how xHelper’s creators furnished it with such survivability.

Share of Kaspersky users attacked by the xHelper Trojan in the total number of attacks, 2019-2020 (download)

How does xHelper work?

Let’s analyze the family’s logic the currently active sample Trojan-Dropper.AndroidOS.Helper.h. The malware disguises itself as a popular cleaner and speed-up app for smartphones, but in reality there is nothing useful about it: after installation, the “cleaner” simply disappears and is nowhere to be seen either on the main screen or in the program menu. You can see it only by inspecting the list of installed apps in the system settings.

The Trojan’s payload is encrypted in the file /assets/firehelper.jar (since its encryption is practically unchanged from earlier versions, it was not difficult to decrypt). Its main task is to send information about the victim’s phone (android_id, manufacturer, model, firmware version, etc.) to https://lp.cooktracking[.]com/v1/ls/get…

Decrypting the URL for sending device information

…and downloading the next malicious module — Trojan-Dropper.AndroidOS.Agent.of.

This malware in turn decrypts and launches its payload using a bundled native library; this approach makes it difficult to analyze the module. At this stage, the next dropper, Trojan-Dropper.AndroidOS.Helper.b, is decrypted and launched. This in turn runs the malware Trojan-Downloader.AndroidOS.Leech.p, which further infects the device.

Leech.p is tasked with downloading our old friend HEUR:Trojan.AndroidOS.Triada.dd with a set of exploits for obtaining root privileges on the victim’s device.

Decoding the URL of the Leech.p C&C

Downloading the Triada Trojan

Malicious files are stored sequentially in the app’s data folder, which other programs do not have access to. This matryoshka-style scheme allows the malware authors to obscure the trail and use malicious modules that are known to security solutions. The malware can gain root access mainly on devices running Android versions 6 and 7 from Chinese manufacturers (including ODMs). After obtaining privileges, xHelper can install malicious files directly in the system partition.

Note here that the system partition is mounted at system startup in read-only mode. Armed with root rights, the Trojan remounts it in write mode and proceeds to the main job of starting the tellingly named script forever.sh. Triada employs its best-known tricks, including remounting the system partition to install its programs there. In our case, the package com.diag.patches.vm8u is installed, which we detect as Trojan-Dropper.AndroidOS.Tiny.d.

And several executable files get copied to the /system/bin folder:

- patches_mu8v_oemlogo — Trojan.AndroidOS.Triada.dd

- debuggerd_hulu —AndroidOS.Triada.dy

- kcol_ysy — HEUR:Trojan.AndroidOS.Triada.dx

- /.luser/bkdiag_vm8u_date — HEUR:Trojan.AndroidOS.Agent.rt

A few more files are copied to the /system/xbin folder:

- diag_vm8u_date

- patches_mu8v_oemlogo

A call to files from the xbin folder is added to the file install-recovery.sh, which allows Triada to run at system startup. All files in the target folders are assigned the immutable attribute, which makes it difficult to delete the malware, because the system does not allow even superusers to delete files with this attribute. However, this self-defense mechanism employed by the Trojan can be countered by deleting this attribute using the chattr command.

The question arises: if the malware is able to remount the system partition in write mode in order to copy itself there, can the user adopt the same strategy to delete it? Triada’s creators also contemplated this question, and duly applied another protection technique that involved modifying the system library /system/lib/libc.so. This library contains common code used by almost all executable files on the device. Triada substitutes its own code for the mount function (used to mount file systems) in libc, thereby preventing the user from mounting the /system partition in write mode.

On top of that, the Trojan downloads and installs several more malicious programs (for example, HEUR:Trojan-Dropper.AndroidOS.Necro.z), and deletes root access control applications, such as Superuser.

How to get rid of xHelper?

As follows from the above, simply removing xHelper does not entirely disinfect the system. The program com.diag.patches.vm8u, installed in the system partition, reinstalls xHelper and other malware at the first opportunity.

Installing programs without user participation

But if you have Recovery mode set up on your Android smartphone, you can try to extract the libc.so file from the original firmware and replace the infected one with it, before removing all malware from the system partition. However, it’s simpler and more reliable to completely reflash the phone.

Bear in mind too that the firmware of smartphones attacked by xHelper sometimes contains preinstalled malware that independently downloads and installs programs (including xHelper). In this case, reflashing is pointless, so it would be worth considering alternative firmwares for your device. If you do use a different firmware, remember that some of the device’s components might not operate properly.

In any event, using a smartphone infected with xHelper is extremely dangerous. The malware installs a backdoor with the ability to execute commands as a superuser. It provides the attackers with full access to all app data and can be used by other malware too, for example, CookieThief.

Как удалять такие вирусы

Базовое приложение от Сбербанка может предложить вам удалить вирус. Однако, если система и видит вирус, предлагая его удалить, полного удаления не произойдет. Решить проблему поможет обычное сканирование таких антивирусов как Dr.Web, AVG или Kaspersky. Эти программы подходят и для телефона, и для компьютера.

Итак, что нужно сделать:

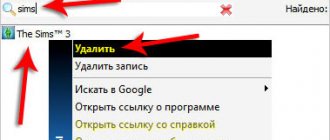

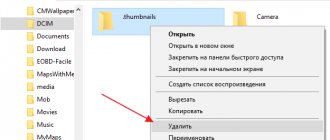

- Удалите приложения, которые вы загружали не из Play Market, и те, какими вы больше не собираетесь пользоваться.

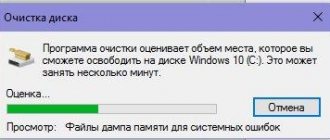

- Загрузите любой антивирусный сканер, например, Касперский или Dr.Web.

- Устанавливаем антивирус и запускаем, чтобы система просканировала файлы.

- Все предложенные для удаления или лечения файла обрабатываем.

- Запустите опцию «Защита Play Market».

Как удалить троян с андроида

Ваш антивирус обнаружил троян, но не может его удалить, или вы заметили, что андроид стал жить своей жизнью, когда ему нужно отключается, часто перезагружается, самовольно подключаться к Wi-Fi и что-то постоянно качает из интернета. Может со счета стали быстро «улетучиваются» деньги. Впрочем не важно, раз вы здесь значит нужна помощь удалить троян, либо его обнаружить.

Если раньше, удалить троян с андроида можно было только с помощью стандартного антивирусника, как и все остальные вирусы. То теперь, в связи с быстро нарастающим числом мошенничества, вирусных атак на мобильные устройства, компьютерные узкопрофильные программы, стали переделываться их разработчиками под андроид системы. Для самой распространенной, открытой и не как изначально не защищенной системы (рай для вирусов) в отличии от iPhone и Windows Phone. Такие приложения сконцентрированы на каком-то определенном виде интернет мошенничества (вирусе).

Как удалить троянский вирус

1. Кроме ст.антивируса можно воспользоваться спец-приложением для выявления и удаление троянов и шпионящего по в телефоне, новый Malwarebytes-Anti-Malware для андроид.

2. Удалить троян инструментом Trojan Killer от компании СМ (Cheetah Mobile), они же Clean Master (очистка и ускорение системы) и антивирус CM Security придумали. Как и многие пользователи интернета, я поклонник разработок данной компании